تشكل هجمات MEV الضارة تهديدًا كبيرًا للمتداولين على Ethereum. تُظهر أحدث أبحاثنا أن ما يقرب من 2000 هجوم شطائر يحدث يوميًا ويتم استخراج أكثر من 2 مليون دولار من الشبكة كل شهر. حتى المتداولين الذين ينفذون مقايضات كبيرة من WETH أو WBTC أو مقايضات مستقرة يظلون معرضين للخطر ويمكن أن يخسروا جزءًا كبيرًا من تداولاتهم.

تزدهر MEV بسبب الطبيعة الشفافة لأنظمة blockchain، حيث تكون بيانات المعاملات مرئية قبل تنفيذ المعاملات وإنهائها. أحد المسارات نحو تخفيف MEV هو تشفير mempool، خاصة من خلال استخدام تشفير العتبة. في مقالاتنا السابقة، قمنا بفحص نموذجين مختلفين لمجموعات الذاكرة المشفرة عند العتبة. Shutter، أحد المشاريع الأولى التي طبقت تشفير العتبة لحماية مجموعة الذاكرة، قدم إعدادًا لكل عصر. يعمل تشفير العتبة المجمعة (BTE)، وهو نموذج أحدث، على فك تشفير المعاملات المتعددة باستخدام مفتاح واحد لتقليل تكاليف الاتصال وزيادة الإنتاجية.

في هذه المقالة، نقوم بتحليل Flash Freezing Flash Boys (F3B) بواسطة H. Zhang et al. (2022)، تصميم عتبة تشفير مقترح حديثًا يطبق التشفير على أساس كل معاملة. نحن نستكشف آلياتها، ونشرح خصائص القياس الخاصة بها فيما يتعلق بزمن الاستجابة والذاكرة، ونناقش أسباب عدم نشرها عمليًا بعد.

كيف يقوم Flash Freezing Flash Boys بتنفيذ التشفير لكل معاملة

يعالج Flash Freezing Flash Boys القيود الموجودة في أنظمة التشفير المبكرة التي تعتمد على إعدادات كل عصر. استخدمت مشاريع مثل FairBlock والإصدارات المبكرة من Shutter مفتاحًا واحدًا لتشفير كل معاملة خلال حقبة محددة. العصر هو عدد ثابت من الكتل، على سبيل المثال، 32 كتلة على الايثيريوم. أدى هذا إلى إنشاء ثغرة أمنية حيث سيتم فك تشفير بعض المعاملات التي يفشل تضمينها في نهايات الكتلة المحددة مع بقية الدفعة. وهذا من شأنه أن يكشف عن البيانات الحساسة ويفتح فرص MEV للمدققين، مما يجعلهم عرضة للتنافس في المقدمة.

تطبق F3B تشفير الحد الأدنى على أساس كل معاملة، مما يضمن بقاء كل معاملة سرية حتى تصل إلى النهاية. يظهر الشكل أدناه التدفق العام لبروتوكول F3B. يقوم المستخدم بتشفير المعاملة باستخدام مفتاح لا يمكن الوصول إليه إلا من قبل لجنة العتبة المعينة، والمعروفة باسم لجنة الإدارة السرية (SMC). يتم إرسال النص المشفر للمعاملة والمفتاح المشفر إلى مجموعة الإجماع كزوج (الخطوة 1). وبالتالي، يمكن للعقد تخزين المعاملات وطلبها مع الاحتفاظ بجميع بيانات تعريف فك التشفير المطلوبة لإعادة البناء والتنفيذ الفوري بعد الانتهاء. وفي الوقت نفسه، يقوم SMC بإعداد أسهم فك التشفير الخاصة به ولكنه يحجبها حتى يلتزم الإجماع بالمعاملة (الخطوة 2). بمجرد الانتهاء من المعاملة وإصدار SMC عدد كافٍ من المشاركات الصالحة (الخطوة 3)، تقوم مجموعة الإجماع بفك تشفير المعاملة وتنفيذها (الخطوة 4).

ظل التشفير لكل معاملة غير عملي لفترة طويلة بسبب العبء الحسابي الثقيل للتشفير وفك التشفير بالإضافة إلى متطلبات التخزين من الحمولات المشفرة الكبيرة. يعالج F3B هذا الأمر من خلال تشفير العتبة لمفتاح متماثل خفيف الوزن فقط بدلاً من المعاملة الكاملة. يتم تشفير المعاملة نفسها باستخدام هذا المفتاح المتماثل. يمكن أن يقلل هذا الأسلوب من كمية البيانات التي تحتاج إلى تشفير غير متماثل بما يصل إلى 10 مرات تقريبًا لمعاملة مبادلة بسيطة.

مقارنة تطبيقات التشفير المختلفة لـ F3B وزمن الاستجابة الخاص بها

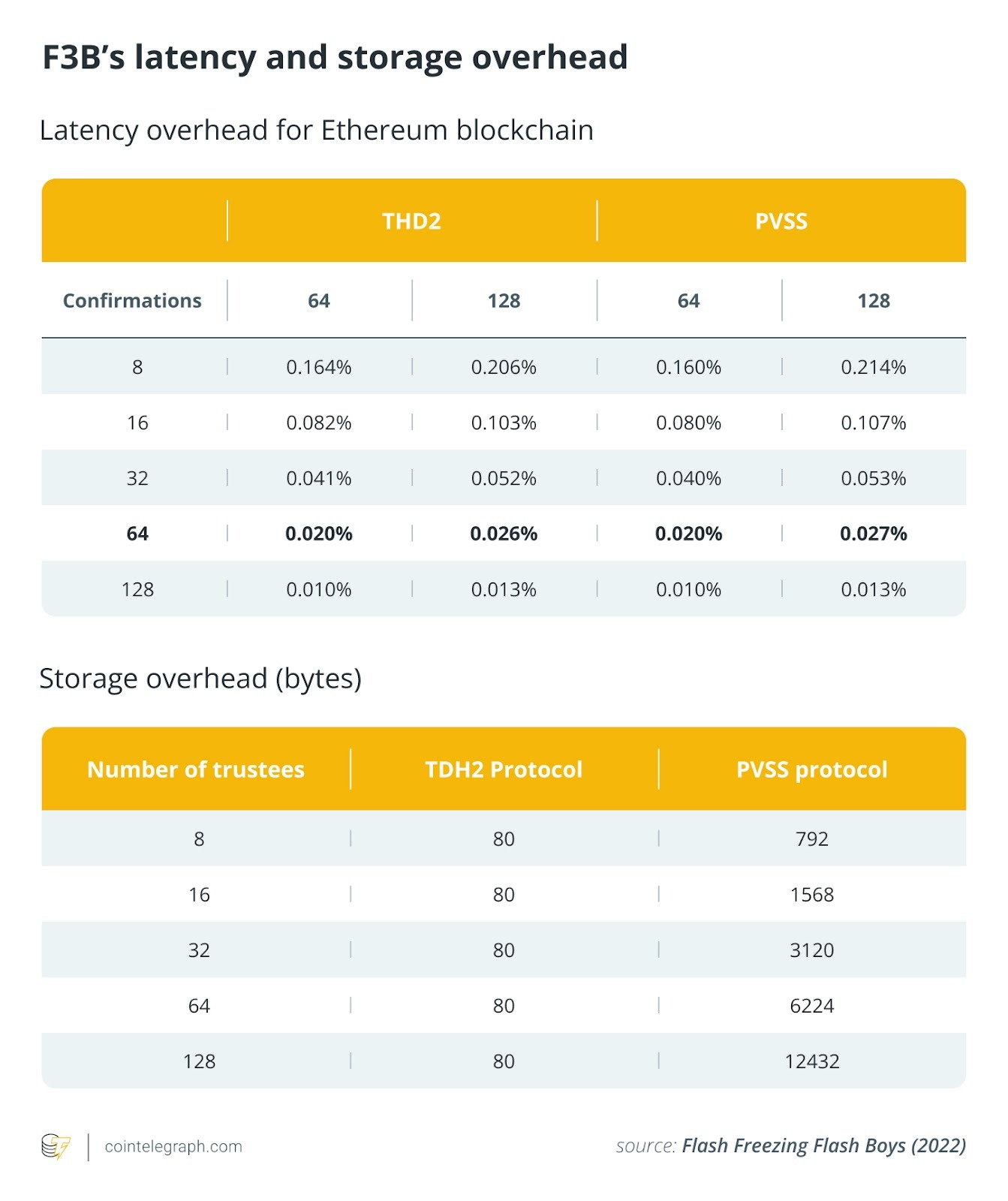

يمكن تنفيذ Flash Freezing Flash Boys باستخدام أحد بروتوكولي التشفير، إما TDH2 أو PVSS. ويكمن الفرق في من يتحمل عبء الإعداد وعدد المرات التي يتم فيها إصلاح هيكل اللجنة، مع ما يقابل ذلك من مزايا وعيوب في المرونة وزمن الوصول ونفقات التخزين العامة.

يعتمد TDH2 (Threshold Diffie-Hellman 2) على لجنة تدير عملية توليد المفاتيح الموزعة (DKG) لإنتاج مشاركات رئيسية فردية إلى جانب مفتاح عام جماعي. بعد ذلك، يقوم المستخدم بإنشاء مفتاح متماثل جديد، وتشفير معاملته به، وتشفير هذا المفتاح المتماثل إلى المفتاح العام للجنة. تقوم مجموعة الإجماع بكتابة هذا الزوج المشفر على السلسلة. بعد أن تصل السلسلة إلى العدد المطلوب من التأكيدات، ينشر أعضاء اللجنة عمليات فك تشفير جزئية للمفتاح المتماثل المشفر مع أدلة NIZK (المعرفة الصفرية غير التفاعلية)، والتي تكون مطلوبة لمنع هجمات النص المشفر المختار، حيث يقدم المهاجمون نصوص مشفرة مشوهة لمحاولة خداع الأمناء لتسريب المعلومات أثناء فك التشفير. تضمن NIZK أن النص المشفر الخاص بالمستخدم جيد التكوين وقابل لفك التشفير، كما تضمن أيضًا أن الأمناء قدموا مشاركات فك التشفير الصحيحة. يتحقق الإجماع من البراهين، وبمجرد توفر حد معين من المشاركات الصالحة، يتم إعادة بناء المفتاح المتماثل وفك تشفيره، وفك تشفير المعاملة، ثم تنفيذها.

المخطط الثاني، PVSS (المشاركة السرية التي يمكن التحقق منها بشكل عام)، يتبع مسارًا مختلفًا. بدلاً من تشغيل اللجنة لـ DKG في كل عصر، يمتلك كل عضو من أعضاء اللجنة مفتاحًا خاصًا طويل المدى ومفتاحًا عامًا مناظرًا، والذي يتم تخزينه على blockchain ويمكن لأي مستخدم الوصول إليه. لكل معاملة، يختار المستخدمون متعددة الحدود عشوائيًا ويستخدمون مشاركة شامير السرية لإنشاء مشاركات سرية، والتي يتم بعد ذلك تشفيرها لكل وصي مختار باستخدام المفتاح العام المعني. يتم الحصول على المفتاح المتماثل عن طريق تجزئة السر المعاد بناؤه. تكون كل مشاركة مشفرة مصحوبة بدليل NIZK، والذي يسمح لأي شخص بالتحقق من أن جميع المشاركات مشتقة من نفس السر، إلى جانب التزام عام متعدد الحدود، وهو سجل يربط علاقة المشاركة السرية. الخطوات اللاحقة لإدراج المعاملة، وإصدار حصة ما بعد النهاية، وإعادة بناء المفاتيح، وفك التشفير والتنفيذ مماثلة لتلك الموجودة في مخطط TDH2.

يعد بروتوكول TDH2 أكثر كفاءة نظرًا لوجود لجنة ثابتة وبيانات تشفير العتبة ذات الحجم الثابت. على النقيض من ذلك، تمنح PVSS المستخدمين المزيد من المرونة، حيث يمكنهم اختيار أعضاء اللجنة المسؤولين عن معاملاتهم. ومع ذلك، يأتي هذا على حساب نصوص مشفرة أكبر للمفتاح العام وتكاليف حسابية أعلى بسبب التشفير لكل وصي. في المخطط الأكبر للأشياء، أظهر تنفيذ النموذج الأولي لبروتوكول F3B على Ethereum الذي تمت محاكاته لإثبات الملكية أن لديه الحد الأدنى من الأداء. مع لجنة مكونة من 128 أمينًا، يبلغ التأخير بعد النهاية 197 مللي ثانية فقط لـ TDH2 و205 مللي ثانية لـ PVSS، وهو ما يعادل 0.026% و0.027% من وقت النهاية البالغ 768 ثانية لإيثريوم. تبلغ سعة التخزين العامة 80 بايت فقط لكل معاملة لـ TDH2، في حين أن الحمل العام لـ PVSS ينمو خطيًا مع عدد الأمناء بسبب المشاركات والأدلة والالتزامات لكل عضو. تؤكد هذه النتائج أن F3B يمكنها تقديم ضمانات الخصوصية الخاصة بها مع تأثير ضئيل على أداء وقدرة Ethereum.

الحوافز والعقوبات في بروتوكول Flash Freezing Flash Boys

تعمل F3B على تحفيز السلوك الصادق بين أمناء لجنة الإدارة السرية من خلال آلية التوقيع المساحي مع ضمانات مقفلة. تحفز الرسوم الأمناء على البقاء متصلين بالإنترنت والحفاظ على مستوى الأداء الذي يتطلبه البروتوكول. يضمن العقد الذكي المخفض أنه إذا قدم أي شخص دليلاً على الانتهاك، والذي يوضح أن فك التشفير تم تنفيذه قبل الأوان، فسيتم مصادرة حصة الوصي المخالف. في TDH2، يتكون هذا الإثبات من مشاركة فك تشفير الوصي والتي يمكن التحقق منها علنًا مقابل النص المشفر للمعاملة. وفي الوقت نفسه، في PVSS، تتكون البراهين من مشاركة تم فك تشفيرها مع دليل NIZK خاص بالوصي والذي يقوم بتوثيقها. تعاقب هذه الآلية الكشف السابق لأوانه عن أسهم فك التشفير، مما يزيد من تكلفة سوء السلوك الذي يمكن اكتشافه. ومع ذلك، فإنه لا يمنع الأمناء من التواطؤ بشكل خاص خارج السلسلة لإعادة بناء بيانات المعاملات وفك تشفيرها دون نشر أي مشاركات. ونتيجة لذلك، لا يزال البروتوكول يعتمد على افتراض أن أغلبية أعضاء اللجنة يتصرفون بأمانة.

نظرًا لأنه لا يمكن تنفيذ المعاملات المشفرة على الفور، فإن هناك ناقل هجوم آخر يتمثل في قيام مستخدم ضار بإغراق blockchain بمعاملات غير قابلة للتنفيذ لإبطاء أوقات التأكيد. يعد هذا سطحًا محتملاً للهجوم مشتركًا في جميع أنظمة تجميع الذاكرة المشفرة. يتطلب F3B أن يقوم المستخدمون بعمل إيداع تخزيني لكل معاملة مشفرة، مما يجعل إرسال البريد العشوائي مكلفًا. يقوم النظام بخصم الوديعة مقدمًا واسترداد جزء منها فقط عند تنفيذ المعاملة بنجاح.

تحديات نشر F3B على الايثيريوم

يقدم Flash Freezing Flash Boys نهجًا شاملاً للتشفير للتخفيف من مخاطر MEV، ولكن من غير المرجح أن نشهد نشرًا حقيقيًا على Ethereum بسبب تعقيد التكامل. على الرغم من أن F3B يترك آلية الإجماع دون تغيير ويحافظ على التوافق الكامل مع العقود الذكية الحالية، إلا أنه يتطلب تعديلات على طبقة التنفيذ لدعم المعاملات المشفرة وتأخير التنفيذ. قد يتطلب هذا شوكة صلبة أوسع بكثير من أي تحديث آخر تم تقديمه منذ The Merge.

ومع ذلك، يمثل F3B معلمًا بحثيًا قيمًا يمتد إلى ما هو أبعد من الإيثريوم. يمكن تطبيق آليتها ذات الثقة المنخفضة لمشاركة بيانات المعاملات الخاصة على كل من شبكات blockchain الناشئة والتطبيقات اللامركزية التي تتطلب التنفيذ المؤجل. يمكن أن تكون البروتوكولات ذات نمط F3B مفيدة حتى في سلاسل الكتل ذات الثانية الفرعية حيث تقلل أوقات الكتلة المنخفضة بالفعل بشكل كبير من MEV، للتخلص تمامًا من التشغيل الأمامي القائم على مجمع الذاكرة. وكمثال على التطبيق، يمكن أيضًا استخدام F3B في العقد الذكي لمزاد العطاء المختوم، حيث يقدم مقدمو العروض عطاءات مشفرة تظل مخفية حتى تنتهي مرحلة تقديم العطاءات. وبالتالي، لا يمكن الكشف عن العطاءات وتنفيذها إلا بعد الموعد النهائي للمزاد، مما يمنع التلاعب بالعطاءات أو التقديم المسبق أو تسرب المعلومات مبكرًا.

لا تحتوي هذه المقالة على نصائح أو توصيات استثمارية. تنطوي كل خطوة استثمارية وتجارية على مخاطر، ويجب على القراء إجراء أبحاثهم الخاصة عند اتخاذ القرار. هذه المقالة لأغراض المعلومات العامة وليس المقصود منها ولا ينبغي أن تؤخذ على أنها نصيحة قانونية أو ضريبية أو استثمارية أو مالية أو غيرها. الآراء والأفكار والآراء الواردة هنا هي آراء المؤلف وحده ولا تعكس بالضرورة أو تمثل وجهات نظر وآراء Cointelegraph. لا يؤيد Cointelegraph محتوى هذه المقالة ولا أي منتج مذكور هنا. يجب على القراء إجراء أبحاثهم الخاصة قبل اتخاذ أي إجراء يتعلق بأي منتج أو شركة مذكورة وتحمل المسؤولية الكاملة عن قراراتهم. بينما نسعى جاهدين لتوفير معلومات دقيقة وفي الوقت المناسب، لا يضمن Cointelegraph دقة أو اكتمال أو موثوقية أي معلومات واردة في هذه المقالة. قد تحتوي هذه المقالة على بيانات تطلعية تخضع للمخاطر والشكوك. لن يكون Cointelegraph مسؤولاً عن أي خسارة أو ضرر ينشأ عن اعتمادك على هذه المعلومات.