الوجبات السريعة الرئيسية

-

ويرى بوتيرين أن هناك فرصة لا تضاهى بنسبة 20% أن تتمكن أجهزة الكمبيوتر الكمومية من كسر التشفير الحالي قبل عام 2030، ويرى أن إيثريوم يجب أن تبدأ في الاستعداد لهذا الاحتمال.

-

الخطر الرئيسي ينطوي على ECDSA. بمجرد ظهور المفتاح العام على السلسلة، يمكن للحاسوب الكمي المستقبلي، من الناحية النظرية، استخدامه لاستعادة المفتاح الخاص المقابل.

-

تتضمن خطة بوتيرين للطوارئ الكمومية التراجع عن الكتل وتجميد عمليات EOs ونقل الأموال إلى محافظ العقود الذكية المقاومة للكم.

-

ويعني التخفيف محافظ العقود الذكية، والتوقيعات ما بعد الكمية المعتمدة من NIST، والبنية التحتية المرنة للتشفير التي يمكنها مبادلة المخططات دون فوضى.

في أواخر عام 2025، قام فيتاليك بوتيرين، المؤسس المشارك لشركة إيثريوم، بشيء غير عادي. لقد وضع أرقامًا حول المخاطر التي تتم مناقشتها عادةً بمصطلحات الخيال العلمي.

نقلاً عن منصة التنبؤ Metaculus، قال بوتيرين إن هناك “فرصة بنسبة 20٪ تقريبًا” أن تصل أجهزة الكمبيوتر الكمومية القادرة على كسر التشفير الحالي قبل عام 2030، مع اقتراب متوسط التوقعات من عام 2040.

وبعد بضعة أشهر، حذر في مؤتمر Devconnect في بوينس آيرس من أن التشفير ذو المنحنى الناقص، وهو العمود الفقري للإيثريوم والبيتكوين، “قد ينهار قبل الانتخابات الرئاسية الأمريكية المقبلة في عام 2028”. كما حث إيثريوم على الانتقال إلى أسس مقاومة للكم في غضون أربع سنوات تقريبًا.

ووفقا له، هناك فرصة لا تضاهى لوصول كمبيوتر كمي ذي صلة بالتشفير في عشرينيات القرن الحالي؛ إذا كان الأمر كذلك، فإن الخطر يقع على خارطة طريق أبحاث إيثريوم. لا ينبغي أن يعامل على أنه شيء لدلو في المستقبل البعيد.

هل تعلم؟ اعتبارًا من عام 2025، بيانات Etherscan يظهر أكثر من 350 مليون عنوان إيثريوم فريد، مما يسلط الضوء على مدى انتشار الشبكة على الرغم من أن حصة صغيرة فقط من تلك العناوين تحمل أرصدة ذات معنى أو تظل نشطة.

لماذا تمثل الحوسبة الكمومية مشكلة بالنسبة لتشفير الإيثيريوم

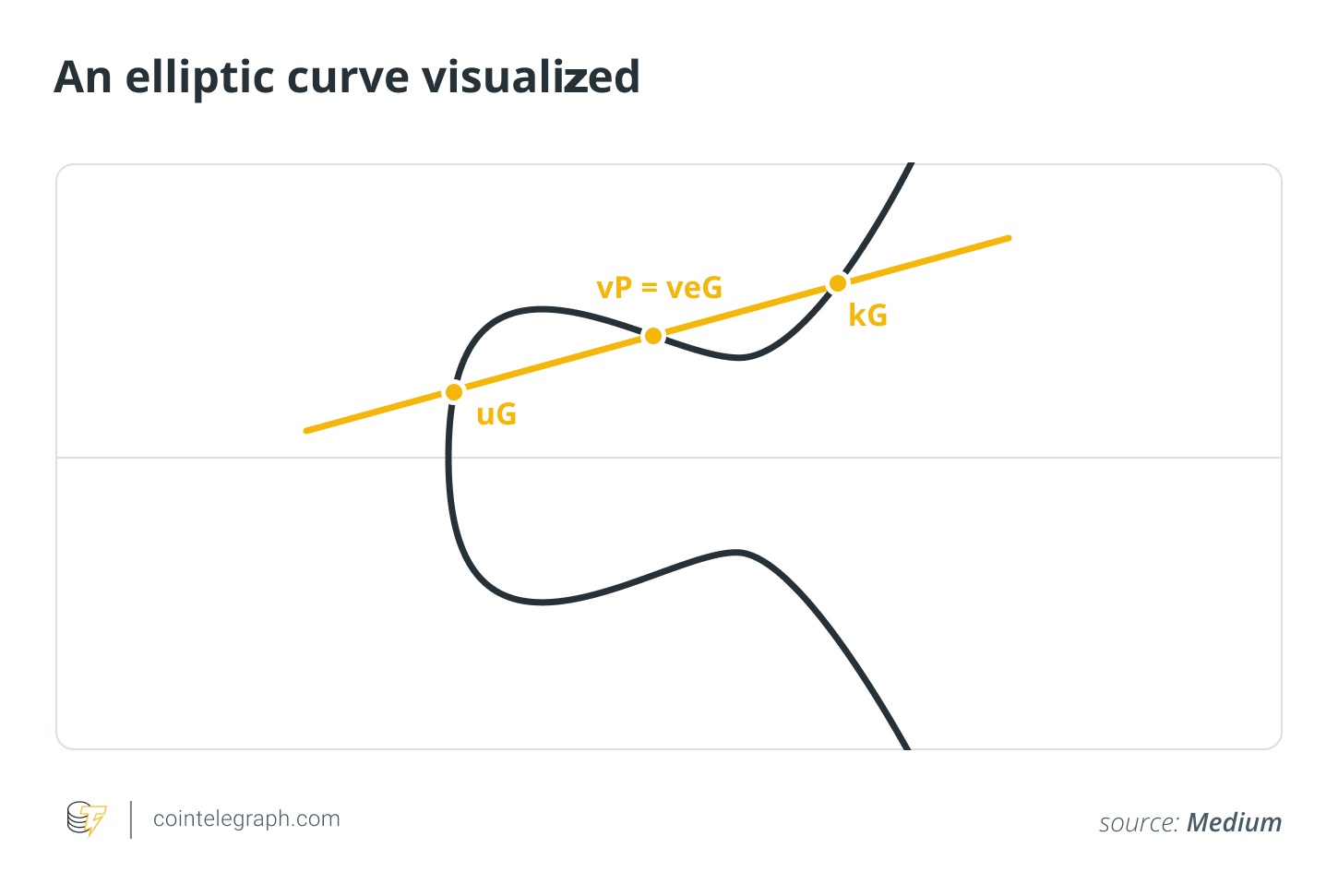

تعتمد معظم أمان الإيثريوم على معادلة اللوغاريتم المنفصل للمنحنى الإهليلجي (ECDLP)، والتي تعد أساس خوارزمية التوقيع الرقمي للمنحنى الإهليلجي (ECDSA). يستخدم Ethereum المنحنى الإهليلجي secp256k1 لهذه التوقيعات. ببساطة:

-

مفتاحك الخاص هو رقم عشوائي كبير.

-

مفتاحك العام هو نقطة على المنحنى مشتقة من هذا المفتاح الخاص.

-

عنوانك هو تجزئة لهذا المفتاح العام.

في الأجهزة الكلاسيكية، يعد الانتقال من المفتاح الخاص إلى المفتاح العام أمرًا سهلاً، ولكن يُعتقد أن الرجوع إلى الوراء غير ممكن من الناحية الحسابية. عدم التماثل هذا هو سبب التعامل مع مفتاح 256 بت على أنه لا يمكن تخمينه بشكل فعال.

وتهدد الحوسبة الكمومية هذا التباين. تُظهر خوارزمية شور، التي تم اقتراحها في عام 1994، أن الكمبيوتر الكمي القوي بدرجة كافية يمكنه حل معادلة اللوغاريتم المنفصلة ومعادلات التحليل ذات الصلة في زمن متعدد الحدود، مما قد يقوض مخططات مثل Rivest-Shamir-Adleman (RSA)، وDiffie-Hellman، وECDSA.

يدرك كل من فريق عمل هندسة الإنترنت والمعهد الوطني للمعايير والتكنولوجيا (NIST) أن أنظمة المنحنيات الإهليلجية الكلاسيكية ستكون عرضة للخطر في وجود كمبيوتر كمي ذي صلة بالتشفير (CRQC).

يسلط منشور بوتيرين البحثي حول الإيثريوم حول حالة الطوارئ الكمومية المحتملة الضوء على الدقة الرئيسية للإيثريوم. إذا لم تكن قد أنفقت من أي عنوان مطلقًا، فلن تظهر على السلسلة سوى تجزئة مفتاحك العام، ولا يزال يُعتقد أن هذا آمن تمامًا. بمجرد إرسال معاملة، يتم الكشف عن مفتاحك العام، مما يمنح المهاجم الكمي المستقبلي المواد الخام اللازمة لاستعادة مفتاحك الخاص واستنزاف الحساب.

لذا، فإن الخطر الأساسي لا يتمثل في أن أجهزة الكمبيوتر الكمومية تكسر هياكل بيانات Keccak أو Ethereum؛ بل هو أن الآلة المستقبلية يمكن أن تستهدف أي عنوان تم الكشف عن مفتاحه العام، والذي يغطي معظم محافظ المستخدمين والعديد من خزائن العقود الذكية.

ما قاله بوتيرين وكيف يصور المخاطر

تحتوي تعليقات بوتيرين الأخيرة على قطعتين رئيسيتين.

الأول هو تقدير الاحتمال. وبدلا من أن يخمن نفسه، أشار إلى توقعات ميتاكولوس التي تضع فرصة أجهزة الكمبيوتر الكمومية القادرة على كسر تشفير المفتاح العام اليوم بنحو واحد من كل خمسة قبل عام 2030. وتضع نفس التوقعات السيناريو المتوسط في عام 2040 تقريبا. وحجته هي أنه حتى هذا النوع من المخاطر الذيل مرتفع بما يكفي للاستعداد للإيثريوم مقدما.

الثاني هو تأطير 2028. وفي مؤتمر Devconnect، قيل إنه أخبر الجمهور أن “المنحنيات الإهليلجية سوف تموت”، مستشهداً بأبحاث تشير إلى أن الهجمات الكمومية على منحنيات إهليلجية 256 بت قد تصبح ممكنة قبل الانتخابات الرئاسية الأمريكية في عام 2028. قامت بعض التغطية بضغط هذا في عنوان رئيسي مثل “Ethereum لديه أربع سنوات”، لكن رسالته كانت أكثر دقة:

-

لا تستطيع أجهزة الكمبيوتر الكمومية الحالية مهاجمة Ethereum أو Bitcoin اليوم.

-

بمجرد وجود CRQCs، تصبح ECDSA والأنظمة ذات الصلة غير آمنة من الناحية الهيكلية.

-

إن ترحيل شبكة عالمية إلى مخططات ما بعد الكم يستغرق سنوات، لذا فإن انتظار الخطر الواضح بحد ذاته أمر محفوف بالمخاطر.

بمعنى آخر، إنه يفكر كمهندس سلامة. لا يمكنك إخلاء مدينة لأن هناك احتمالًا بنسبة 20% لحدوث زلزال كبير في العقد المقبل، ولكنك تقوم بتعزيز الجسور بينما لا يزال لديك الوقت.

هل تعلم؟ أحدث منتجات شركة IBM خريطة الطريق تجمع الرقائق الكمومية الجديدة، Nighthawk وLoon، بهدف إظهار الحوسبة الكمومية المتسامحة مع الأخطاء بحلول عام 2029. كما أظهرت مؤخرًا أن خوارزمية تصحيح الأخطاء الكمومية الرئيسية يمكن أن تعمل بكفاءة على أجهزة AMD التقليدية.

داخل خطة “الطوارئ الكمومية” الصعبة

قبل وقت طويل من هذه التحذيرات العامة الأخيرة، وضع بوتيرين منشورًا لأبحاث إيثريوم لعام 2024 بعنوان “كيفية الانقسام الكلي لتوفير أموال معظم المستخدمين في حالات الطوارئ الكمومية”. إنه يرسم ما يمكن أن تفعله Ethereum إذا أدى اختراق كمي مفاجئ إلى إعاقة النظام البيئي.

تخيل إعلانًا عامًا عن بدء تشغيل أجهزة الكمبيوتر الكمومية واسعة النطاق وقيام المهاجمين باستنزاف محافظ ECDSA الآمنة بالفعل. ماذا إذن؟

كشف الهجوم والتراجع

سيعيد الإيثيريوم السلسلة إلى الكتلة الأخيرة قبل أن تصبح السرقة الكمومية واسعة النطاق مرئية بوضوح.

تعطيل معاملات EOA القديمة

سيتم تجميد الحسابات التقليدية المملوكة خارجيًا (EOAs) التي تستخدم ECDSA من إرسال الأموال، الأمر الذي من شأنه أن يمنع المزيد من السرقة من خلال المفاتيح العامة المكشوفة.

قم بتوجيه كل شيء من خلال محافظ العقود الذكية

سيسمح نوع المعاملة الجديد للمستخدمين بإثبات، من خلال STARK ذات المعرفة الصفرية، أنهم يتحكمون في المسار الأصلي أو مسار الاشتقاق – على سبيل المثال، صورة مسبقة لمحفظة Bitcoin Improvement Proposal (BIP) 32 HD، للحصول على عنوان ضعيف.

سيحدد الدليل أيضًا رمز التحقق الجديد لمحفظة العقود الذكية المقاومة للكم. بمجرد التحقق، تنتقل السيطرة على الأموال إلى هذا العقد، والذي يمكنه فرض توقيعات ما بعد الكم من تلك النقطة فصاعدًا.

البراهين دفعة لكفاءة الغاز

ونظرًا لكبر حجم بروفات STARK، فإن التصميم يتوقع التجميع. يقوم المجمعون بإرسال حزم من البراهين، مما يسمح للعديد من المستخدمين بالتحرك مرة واحدة مع الحفاظ على خصوصية الصورة الأولية السرية لكل مستخدم.

بشكل حاسم، تم وضع هذا كأداة استرداد أخير، وليس الخطة أ. حجة بوتيرين هي أن الكثير من بروتوكولات السباكة اللازمة لمثل هذه الشوكة، بما في ذلك تجريد الحساب، وأنظمة مقاومة ZK القوية وأنظمة التوقيع القياسية الآمنة الكم، يمكن ويجب بناؤها.

وبهذا المعنى، يصبح الاستعداد لحالات الطوارئ الكمومية أحد متطلبات تصميم البنية التحتية للإيثريوم، وليس مجرد تجربة فكرية مثيرة للاهتمام.

ماذا يقول الخبراء عن الجداول الزمنية

إذا كان بوتيرين يعتمد على التوقعات العامة، فما الذي يقوله المتخصصون في الأجهزة والتشفير في الواقع؟

ومن ناحية الأجهزة، تعد شريحة Willow من Google، التي تم الكشف عنها في أواخر عام 2024، واحدة من المعالجات الكمومية العامة الأكثر تقدمًا حتى الآن، مع 105 كيوبتات فيزيائية وكيوبتات منطقية مصححة للأخطاء يمكنها التغلب على أجهزة الكمبيوتر العملاقة الكلاسيكية في معايير محددة.

ومع ذلك، كان مدير الذكاء الاصطناعي الكمي في جوجل واضحا في أن “شريحة ويلو غير قادرة على كسر التشفير الحديث”. ويقدر أن كسر RSA سيتطلب ملايين الكيوبتات المادية وسيستغرق 10 سنوات على الأقل.

وتشير الموارد الأكاديمية في نفس الاتجاه. يجد أحد التحليلات التي تم الاستشهاد بها على نطاق واسع أن كسر تشفير المنحنى الإهليلجي 256 بت في غضون ساعة باستخدام الكيوبتات السطحية المحمية بالشفرة سيتطلب عشرات إلى مئات الملايين من الكيوبتات المادية، وهو ما يتجاوز بكثير أي شيء متاح اليوم.

على جانب التشفير، حذر المعهد الوطني للمعايير والتكنولوجيا (NIST) والمجموعات الأكاديمية في أماكن مثل معهد ماساتشوستس للتكنولوجيا لسنوات من أنه بمجرد وجود أجهزة كمبيوتر كمومية ذات صلة بالتشفير، فإنها ستكسر بشكل أساسي جميع أنظمة المفاتيح العامة المنتشرة على نطاق واسع، بما في ذلك RSA، وDiffie-Hellman، وElliptic Curve Diffie-Hellman، وECDSA، من خلال خوارزمية Shor. وينطبق هذا بأثر رجعي، من خلال فك تشفير حركة المرور المجمعة، ومستقبليًا، من خلال تزوير التوقيعات.

ولهذا السبب أمضى NIST ما يقرب من عقد من الزمن في إدارة مسابقة Post Quantum Cryptography، وفي عام 2024، أنهى معايير PQC الثلاثة الأولى: ML-KEM لتغليف المفاتيح وML-DSA وSLH-DSA للتوقيعات.

لا يوجد إجماع بين الخبراء على “يوم Q” محدد. وتتراوح معظم التقديرات بين 10 إلى 20 عامًا، على الرغم من أن بعض الأعمال الحديثة تقدم سيناريوهات متفائلة حيث يمكن أن تكون الهجمات المتسامحة مع الأخطاء على المنحنيات الإهليلجية ممكنة في أواخر عشرينيات القرن الحالي في ظل افتراضات قوية.

وتأخذ الهيئات السياسية مثل البيت الأبيض في الولايات المتحدة والمعهد الوطني للمعايير والتكنولوجيا المخاطرة على محمل الجد بالقدر الكافي لدفع الأنظمة الفيدرالية نحو PQC بحلول منتصف ثلاثينيات القرن الحالي، وهو ما يعني ضمنا فرصة لا تضاهى لوصول أجهزة الكمبيوتر الكمومية ذات الصلة بالتشفير في هذا الأفق.

وفي ضوء ذلك، فإن صياغة بوتيرين “20% بحلول عام 2030″ و”ربما قبل عام 2028” تشكل جزءاً من نطاق أوسع من تقييمات المخاطر، حيث الرسالة الحقيقية هي عدم اليقين بالإضافة إلى فترات زمنية طويلة للهجرة، وليس فكرة وجود آلة لتحليل الشفرات على الإنترنت سراً اليوم.

هل تعلم؟ تقرير المعهد الوطني للمعايير والتكنولوجيا والبيت الأبيض لعام 2024 التقديرات أنه سيكلف حوالي 7.1 مليار دولار للوكالات الفيدرالية الأمريكية لترحيل أنظمتها إلى التشفير ما بعد الكمي بين عامي 2025 و2035، وهذا مجرد حزمة تكنولوجيا المعلومات الحكومية لدولة واحدة.

ما الذي يجب أن يتغير في الإيثريوم إذا تسارع التقدم الكمي؟

على جانب البروتوكول والمحفظة، تتقارب عدة سلاسل بالفعل:

تجريد الحساب ومحافظ العقود الذكية

إن نقل المستخدمين من EOs العارية إلى محافظ العقود الذكية القابلة للترقية، من خلال تجريد الحساب بنمط ERC-4337، يجعل من الأسهل بكثير تبديل مخططات التوقيع لاحقًا دون حدوث شوكات صلبة طارئة. تقوم بعض المشاريع بالفعل بعرض محافظ مقاومة للكم على طراز Lamport أو نظام التوقيع Merkle الموسع (XMSS) على Ethereum اليوم.

مخططات التوقيع ما بعد الكم

ستحتاج Ethereum إلى اختيار (واختبار المعركة) واحدة أو أكثر من عائلة توقيع PQC (من المحتمل أن تكون من ML-DSA/SLH-DSA الخاصة بـ NIST أو الإنشاءات القائمة على التجزئة) والعمل من خلال المقايضات في حجم المفتاح وحجم التوقيع وتكلفة التحقق وتكامل العقد الذكي.

مرونة التشفير لبقية المكدس

لا تُستخدم المنحنيات الإهليلجية لمفاتيح المستخدم فقط. تعتمد توقيعات BLS والتزامات KZG وبعض أنظمة إثبات التجميع أيضًا على صلابة السجل المنفصلة. تحتاج خارطة الطريق الجادة والمرنة الكم إلى بدائل لتلك العناصر الأساسية أيضًا.

على الجانب الاجتماعي والحوكمة، يعد اقتراح بوتيرين لشوكة الطوارئ الكمومية بمثابة تذكير بمدى التنسيق الذي تتطلبه أي استجابة حقيقية. حتى مع التشفير المثالي، فإن التراجع عن الكتل أو تجميد الحسابات القديمة أو فرض ترحيل جماعي للمفاتيح سيكون أمرًا مثيرًا للجدل سياسيًا وتشغيليًا. وهذا جزء من السبب الذي دفعه هو وباحثون آخرون إلى القول:

-

بناء مفتاح القتل أو آليات الكناري الكمومية التي يمكنها تشغيل قواعد الترحيل تلقائيًا بمجرد إثبات كسر أصل الاختبار الأصغر حجمًا والمعرض للخطر عمدًا.

-

التعامل مع الترحيل ما بعد الكمي باعتباره عملية اختيار تدريجية يمكن للمستخدمين اعتمادها قبل فترة طويلة من أي هجوم موثوق بدلاً من التدافع في اللحظة الأخيرة.

بالنسبة للأفراد والمؤسسات، فإن القائمة المرجعية على المدى القريب أبسط:

-

تفضل المحافظ وإعدادات الحفظ التي يمكنها ترقية التشفير الخاص بها دون فرض الانتقال إلى عناوين جديدة تمامًا.

-

تجنب إعادة استخدام العناوين غير الضرورية حتى يتم كشف عدد أقل من المفاتيح العامة على السلسلة.

-

تتبع خيارات التوقيع ما بعد الكمي لـ Ethereum وكن جاهزًا للترحيل بمجرد توفر الأدوات القوية.

ينبغي التعامل مع المخاطر الكمومية بنفس الطريقة التي يفكر بها المهندسون في الفيضانات أو الزلازل. من غير المرجح أن يتم تدمير منزلك هذا العام، ولكن من المحتمل بدرجة كافية على مدى فترة طويلة أن يكون من المنطقي تصميم الأساسات مع وضع ذلك في الاعتبار.