يقول Kaspersky Labs لشركة CyberSecty Labs إن مجموعات تطوير البرمجيات الضارة المستخدمة لصنع التطبيقات على متجر Google Play ومتجر تطبيقات Apple تقوم بمسح صور المستخدمين للعثور على عبارات استرداد محفظة التشفير لتصريف الأموال داخلها.

وقال محللو Kaspersky Sergey Puzan و Dmitry Kalinin في تقرير في 4 فبراير أنه بمجرد أن تصيب البرامج الضارة التي تسمى Sparkcat جهازًا ، فإنها تبحث عن صور باستخدام كلمات رئيسية محددة بلغات مختلفة من خلال سرقة التعرف على الأحرف البصرية (OCR).

وكتب بوزان وكالينين: “يسرق المتسللون عبارات الاسترداد لمحافظ التشفير ، والتي تكفي للسيطرة الكاملة على محفظة الضحية لمزيد من السرقة من الأموال”.

“تجدر الإشارة إلى أن مرونة البرامج الضارة تسمح لها بسرقة العبارات السرية فحسب ، بل أيضًا بيانات شخصية أخرى من المعرض ، مثل محتوى الرسائل أو كلمات المرور التي قد تبقى على لقطات شاشة.”

ترك المستخدم الذي سقط فريسة للبرامج الضارة مراجعة Google على صفحة التطبيقات. مصدر: مختبرات Kaspersky

أوصى محللو Kaspersky بعدم تخزين المعلومات الحساسة في لقطات الشاشة أو معرض صور الهاتف وبدلاً من ذلك استخدم مدير كلمة المرور. قالوا أيضًا لإزالة أي مشتبه به أو تطبيقات مصابة.

قال Puzan و Kalinin ، على تطبيقات Android ، يستخدم البرامج الضارة مكون Java يسمى Spark ، متنكّر كوحدة تحليلات ، وملف تكوين مشفر مخزن على Gitlab ، والذي يوفر الأوامر والتحديثات التشغيلية.

تستخدم وحدة الشبكات المستندة إلى الثقة Google ML Kit OCR لاستخراج النص من الصور على جهاز مصاب ، والبحث عن عبارات الاسترداد التي يمكن استخدامها لتحميل محافظ التشفير على أجهزة المهاجمين دون معرفة كلمة المرور.

تقدر Kaspersky أن البرامج الضارة قد تم تنزيل ما يقدر بنحو 242،000 مرة منذ أن أصبحت نشطة في شهر مارس ، واستهداف مستخدمي Android و iOS في أوروبا وآسيا.

يقول Kaspersky إن البرامج الضارة في عشرات التطبيقات ، سواء كانت حقيقية ومزيفة ، عبر متاجر تطبيقات Google و Apple ولكن لديها نفس الميزات عبرها جميعًا ، مثل استخدام لغة الصدأ ، والتي “نادرًا ما يتم العثور عليها في تطبيقات الأجهزة المحمولة” ، Cross قدرة platform ، والتشويش الذي يجعل التحليل والاكتشاف صعبا.

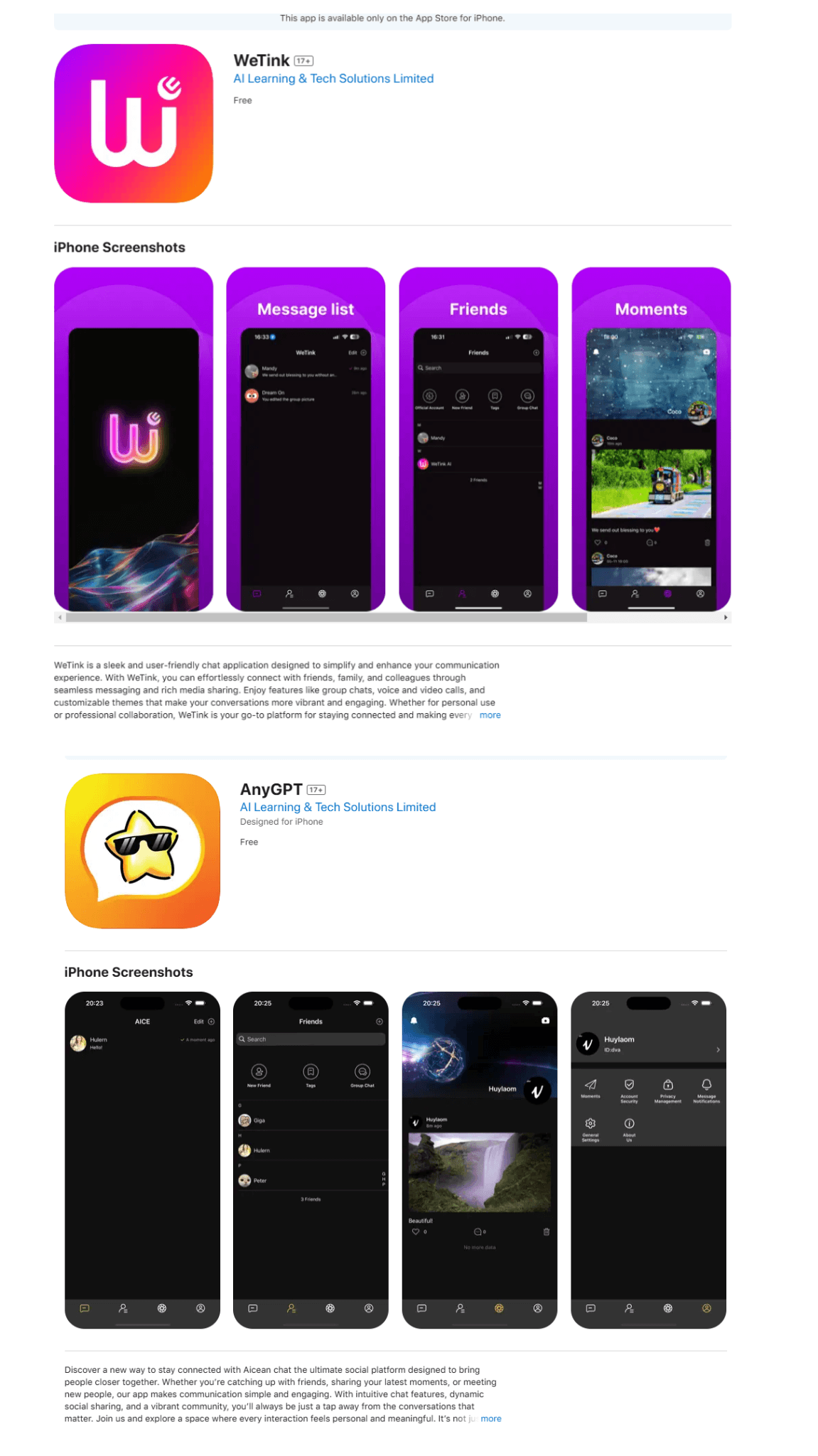

وجدت Kaspersky Labs تطبيقات مزيفة تحتوي على SparkCat على كل من متجر Google Play Store و Apple App Store. مصدر: مختبرات Kaspersky

قال Puzan و Kalinin إنه من غير الواضح ما إذا كانت التطبيقات المتأثرة “مصابة نتيجة لهجوم سلسلة التوريد أو ما إذا كان المطورون قد قاموا بدمج طروادة فيها”.

“بعض التطبيقات ، مثل خدمات توصيل الأغذية ، تبدو شرعية ، في حين أن التلامس الآخر قد تم تصميمه بوضوح لجذب الضحايا – على سبيل المثال ، لقد رأينا العديد من” تطبيقات المراسلة “المماثلة مع ميزات الذكاء الاصطناعى من نفس المطور” ، أضافوا.

متعلق ب: تصل خسائر التشفير ، خسائر الاحتيال إلى 29 مليون دولار في ديسمبر ، أدنى في عام 2024

وقال Puzan و Kalinin إن أصل البرامج الضارة غير واضح ، ولا يمكن أن يعزى إلى أي مجموعة معروفة ، ولكنه يشبه حملة مارس 2023 التي وجدها باحثو ESET.

ومع ذلك ، فقد وجد الزوج التعليقات وأوصاف الخطأ المكتوبة باللغة الصينية داخل الكود ، مما يمنحهم “سببًا للاعتقاد بأن مطور الوحدة الخبيثة يجيد اللغة الصينية”.

لم تستجب Google و Apple على الفور لطلبات التعليق.

مجلة: يجب عليك “الذهاب وبناء” وكيل الذكاء الاصطناعي الخاص بك: جيسي بولاك ، X Hall of Flame