من الدردشات المشفرة إلى الرسائل اللامركزية

تواجه برامج المراسلة المشفرة موجة ثانية.

جعلت تطبيقات مثل WhatsApp وiMessage وSignal التشفير الشامل (E2EE) توقعًا افتراضيًا. لكن معظمها لا يزال يعتمد على أرقام الهواتف والخوادم المركزية والكثير من البيانات الوصفية، مثل من تتحدث إليه ومتى ومن أي عنوان IP وعلى أي جهاز.

هذا هو ما يهدف إليه فيتاليك بوتيرين في منشوره الأخير وتبرعه. ويجادل بأن الخطوات التالية للمراسلة الآمنة هي إنشاء حساب بدون إذن بدون أرقام هواتف أو معرفة عميلك (KYC) وخصوصية أقوى بكثير للبيانات الوصفية. وفي هذا السياق، سلط الضوء على Session وSimpleX وأرسل 128 إيثريوم (ETH) لكل منهما لمواصلة الدفع في هذا الاتجاه.

تعتبر الجلسة دراسة حالة جيدة لأنها تحاول الجمع بين تشفير E2E واللامركزية. لا يوجد خادم رسائل مركزي، ويتم توجيه حركة المرور عبر المسارات البصلية، ومعرفات المستخدم هي مفاتيح بدلاً من أرقام الهواتف.

هل تعلم؟ ثلاثة وأربعون بالمائة من الأشخاص الذين يستخدمون شبكة WiFi العامة تقرير التعرض لخرق البيانات، مع هجمات الرجل في الوسط واستنشاق الحزم ضد حركة المرور غير المشفرة من بين الأسباب الأكثر شيوعًا.

كيف تقوم الجلسة بتخزين رسائلك

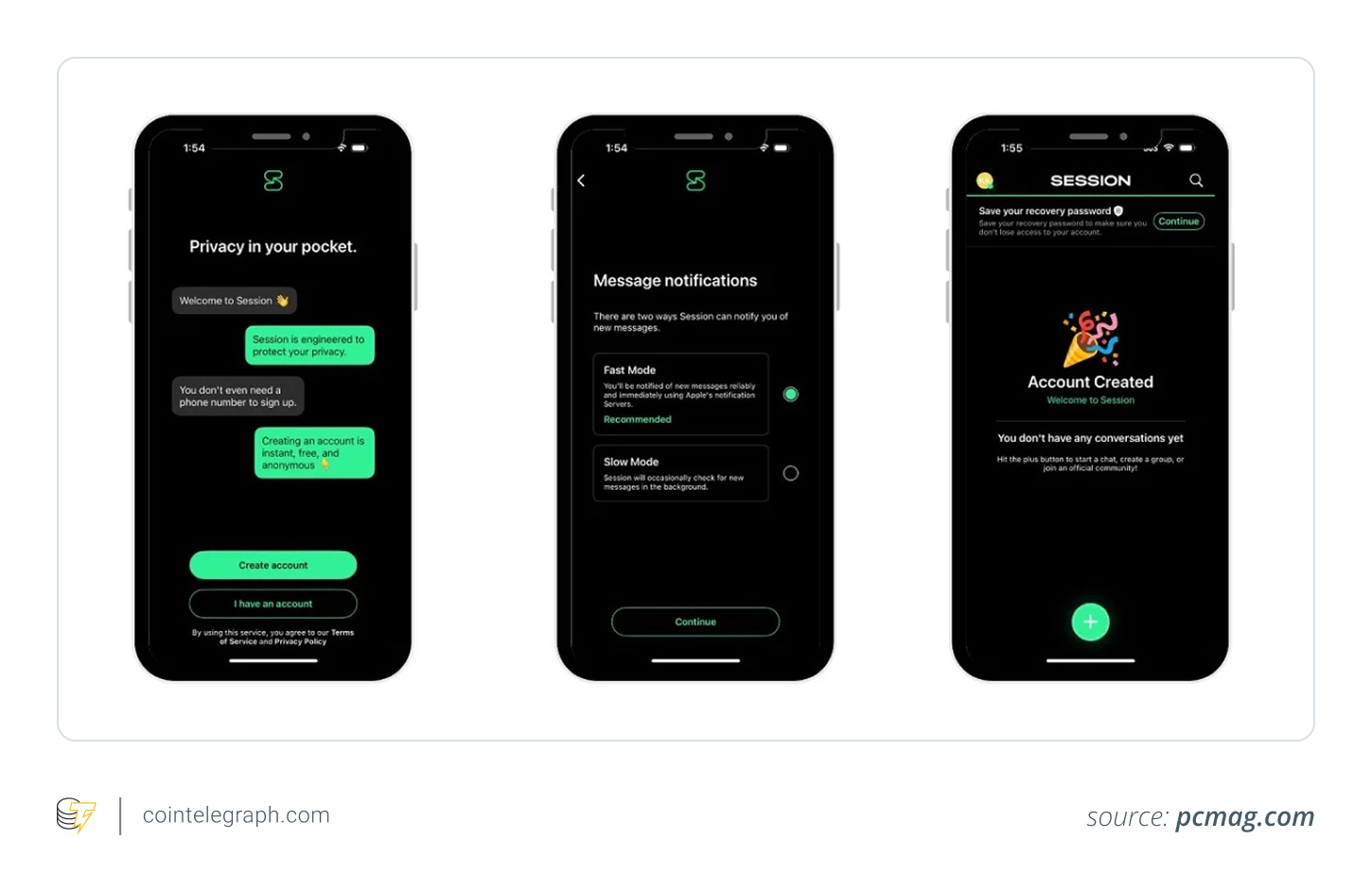

تم بناء الجلسة حول هويات المفاتيح العامة. عندما تقوم بالتسجيل، يقوم التطبيق بإنشاء زوج مفاتيح محليًا ويستمد منه معرف الجلسة دون الحاجة إلى رقم هاتف أو بريد إلكتروني.

تنتقل الرسائل عبر شبكة من عقد الخدمة باستخدام التوجيه البصلي بحيث لا تتمكن أي عقدة واحدة من رؤية المرسل والمستلم. (يمكنك رؤية مسار عقدة رسالتك في الإعدادات.) بالنسبة للتسليم غير المتزامن عندما تكون غير متصل بالإنترنت، يتم تخزين الرسائل في مجموعات صغيرة من العقد تسمى “المجموعات”. يتم تعيين كل معرف جلسة إلى سرب معين، ويتم تخزين رسائلك هناك مشفرة حتى يقوم العميل بإحضارها.

تاريخيًا، كانت مدة بقاء الرسائل الافتراضية حوالي أسبوعين في السرب. وبعد ذلك تختفي نسخة الشبكة، ويبقى فقط ما هو موجود على أجهزتك.

ونعم، تحتفظ الجلسة بقاعدة بيانات محلية لمحادثاتك ومرفقاتك حتى تتمكن من الرجوع للخلف لعدة أشهر أو سنوات. ولهذا السبب قد يصل حجم تنزيل التطبيق إلى حوالي 60 إلى 80 ميجابايت، لكن الحجم المثبت ينمو مع إرسال الوسائط وتخزين الصور المصغرة مؤقتًا والحفاظ على سجل الدردشة. وصفت الوثائق العامة والمراجعات المستقلة هذا الانقسام بين تخزين الشبكة قصير العمر والتخزين المحلي طويل العمر.

يمكنك تقليم ذلك عن طريق حذف الدردشات أو استخدام الرسائل المختفية أو مسح الوسائط. إذا كان لا يزال بإمكانك رؤيته، فهو موجود في مكان ما على جهازك.

إخطارات الوضع السريع

الإشعارات هي المكان الذي تصبح فيه المقايضة بين الخصوصية وتجربة المستخدم (UX) واضحة.

على نظام التشغيل iOS، توفر الجلسة وضعين:

-

الوضع البطيء هو استطلاع الخلفية. ينشط التطبيق بشكل دوري ويتحقق من وجود رسائل جديدة عبر شبكته الخاصة. إنه أكثر خصوصية ولكن يمكن أن يتأخر أو لا يمكن الاعتماد عليه، خاصة إذا كان نظام التشغيل لديك شديد العدوانية فيما يتعلق بالنشاط في الخلفية.

-

يستخدم الوضع السريع دفع الإخطارات. تستخدم الجلسة خدمة Apple Push Notification على نظام التشغيل iOS ونهجًا مشابهًا على نظام Android لتقديم التنبيهات في الوقت المناسب.

الشيء المثير للجدل هو الوضع السريع. وفقًا لمستندات الدعم الخاصة بالجلسة، فإن استخدامها يعني:

-

يتم عرض عنوان IP الخاص بجهازك ورمز الدفع المميز لخادم دفع تديره شركة Apple.

-

تتم مشاركة معرف حساب الجلسة ورمز الدفع مع خادم الدفع الذي تديره الجلسة حتى يعرف الإشعارات التي سيتم إرسالها إلى مكانها.

بشكل حاسم:

-

لا ترى الخوادم محتويات الرسالة لأنها تبقى E2EE.

-

تقول الجلسة إن Apple وGoogle أيضًا لا يرون من تتحدث إليه أو التوقيت الدقيق للرسالة بما يتجاوز ما تسجله البنية التحتية العامة للدفع بالضرورة.

إذا كان ذلك يزعجك، فالوضع البطيء موجود، ولكنك تدفع مقابل الإشعارات الفائتة أو المتأخرة. يعد هذا الاختيار جزءًا مما يجبر برامج المراسلة اللامركزية المستخدمين الآن على التفكير فيه.

الاختصاص والشفافية وطلبات الحكومة

لقد تغيرت أيضًا إدارة الجلسة.

تمت إدارة التطبيق في الأصل من قبل مؤسسة Oxen Privacy Tech Foundation الأسترالية غير الربحية (OPTF). وفي أواخر عام 2024، تولى كيان سويسري جديد، مؤسسة تكنولوجيا الجلسة (STF)، إدارة المشروع. يغطي تقرير الشفافية النهائي الصادر عن OPTF الربع الرابع من عام 2024؛ تتم معالجة الطلبات اللاحقة ونشرها بواسطة STF.

تنص وثائق دعم الجلسة بشأن طلبات المعلومات على ما يلي:

-

نظرًا لأن الجلسة لا مركزية وE2EE، فإن المؤسسة ليس لديها وصول خاص إلى رسائل المستخدم أو المفاتيح.

-

تنشر STF تقارير شفافية بأثر رجعي تلخص طلبات إنفاذ القانون وكيفية التعامل معها.

من المؤكد تقريبًا أن صفحة الشفافية هذه هي النقطة المرجعية التي يفكر فيها المستخدمون عندما يتحدثون عن موقع يوضح متى تطلب الحكومات المعلومات. إنه السجل العام الذي تحتفظ به المؤسسة لتوثيق متى تتواصل السلطات وما تطلبه وكيف تستجيب الجلسة.

ما الذي يمكنهم تسليمه بشكل واقعي؟

-

من المحتمل: سجلات من مواقع الويب أو خوادم الملفات أو البنية التحتية التي تعمل بها بشكل مباشر، مثل مرحلات الدفع أو خوادم STUN وTURN للمكالمات، وفقًا للقانون السويسري وأي طلبات دولية معمول بها.

-

لا: تم فك تشفير الرسائل أو المفاتيح الرئيسية لمحادثات المستخدم، على افتراض أن التنفيذ يطابق وصف البروتوكول.

يعتبر النظام التأسيسي في سويسرا خفيفًا نسبيًا فيما يتعلق بالشفافية مقارنة ببعض الولايات القضائية، مما يجعل التقارير الطوعية والقيود الفنية على البيانات ذات أهمية خاصة.

وبعبارة أخرى، فإن اللامركزية لا تمنع الحكومات من المطالبة، ولكنها تقيد ما يمكن تسليمه.

هل تعلم؟ عندما تسللت الشرطة إلى EncroChat شبكة الهاتف المشفرة، اعترضوا أكثر من 115 مليون رسالة إجرامية من ما يقدر بنحو 60 ألف مستخدم، مما أدى إلى اعتقال أكثر من 6500 شخص ومصادرة أصول بقيمة 900 مليون يورو تقريبًا في جميع أنحاء العالم.

المقاومة الكمومية والمكالمات و”بيتا إلى الأبد؟”

القلق هو الحصاد الآن، وفك التشفير لاحقًا. يمكن للخصوم تسجيل حركة المرور المشفرة اليوم وانتظار أجهزة الكمبيوتر الكمومية المستقبلية لكسر أنظمة المفاتيح العامة الحالية.

إجابة الجلسة هي إعادة تصميم رئيسية للبروتوكول. في منشور مدونة حديث، كشف الفريق عن Session Protocol v2، والذي يهدف إلى إضافة:

-

السرية التامة إلى الأمام مع مفاتيح سريعة الزوال

-

تبادل المفاتيح بعد الكم باستخدام ML-KEM (المعروف سابقًا باسم CRYSTALS-Kyber)، يظهر KEM الموحد وفقًا لـ NIST أيضًا في Signal’s PQXDH وApple’s PQ3.

إذن، هل الجلسة مقاومة للكم اليوم؟

ليس بالمعنى الدقيق للكلمة. ولا يزال يعتمد على تشفير المنحنى الإهليلجي الكلاسيكي بينما يكون الإصدار 2 قيد التطوير. تشير خارطة الطريق إلى مخططات ما بعد الكم الهجينة، ولكن حتى يتم تنفيذها وتدقيقها ونشرها عبر جميع العملاء، يجب أن تفترض أمان التشفير القياسي الشامل مع خطة للترقية.

المكالمات هي مصدر قلق متكرر آخر. حسب الجلسة:

-

تتوفر المكالمات الصوتية ومكالمات الفيديو ولكنها لا تزال ميزة تجريبية يجب عليك الاشتراك فيها.

-

إنهم يستخدمون حاليًا WebRTC من نظير إلى نظير، والذي يكشف عنوان IP الخاص بك للطرف الآخر وإلى خادم STUN أو TURN الذي يتم تشغيله بالجلسة للإشارات وترحيل الوسائط.

-

تم التخطيط للمكالمات الموجهة عبر البصلة عبر Lokinet لإخفاء عناوين IP بشكل أكثر دقة ولكنها ليست بعد الافتراضية.

تحذر مدونة الجلسة والأسئلة الشائعة بشكل صريح من أن الأشخاص في المواقف الحساسة للغاية قد يرغبون في تجنب تمكين المكالمات في الوقت الحالي.

لذا، فإن الإصدار التجريبي الطويل هو جزئيًا انعكاس لمدى صعوبة الجمع بين المكالمات ذات زمن الوصول المنخفض والتوجيه البصلي والضمانات الجادة لعدم الكشف عن هويتك.

ما الذي تغيره اللامركزية بالفعل بالنسبة لك؟

تعرض الجلسة كلاً من الوعد والحدود الخاصة بالمراسلة الآمنة اللامركزية.

على الجانب الإيجابي:

-

يمكنك إنشاء حساب بدون رقم هاتف أو بريد إلكتروني (أو أي معرف)، وهو ما يتوافق مع فكرة Buterin المتمثلة في إنشاء حساب بدون إذن.

-

تنتقل رسائلك عبر شبكة متعددة العقد، مما يقلل من كمية البيانات الوصفية التي يمكن لأي مشغل فردي رؤيتها أو إلزامه بتسجيلها.

-

قد يؤدي انتقال الإشراف إلى سويسرا واستخدام عملاء المصادر المفتوحة وتقارير الشفافية إلى زيادة التدقيق العام في التغييرات التي تطرأ على قاعدة التعليمات البرمجية أو البنية التحتية.

لكن اللامركزية ليست عباءة الخفاء:

-

لا يزال التخزين المحلي على هاتفك يمثل خطرًا كبيرًا في حالة الاستيلاء على جهازك أو اختراقه.

-

تعمل إشعارات الوضع السريع ومكالمات WebRTC على تسرب البيانات التعريفية على مستوى IP إلى موفري البنية التحتية، حتى لو لم يروا رسائل النص العادي مطلقًا.

-

تظل حماية ما بعد الكم على خريطة الطريق حتى يتم شحن البروتوكول v2 ونضوجه.

إذا كنت تفكر في الجلسة، فمن المنطقي التعامل مع الوضع البطيء باعتباره الوضع الافتراضي إذا كانت خصوصية البيانات التعريفية أكثر أهمية من الإشعارات الفورية. استخدم الرسائل المختفية وقم بقص الدردشات والوسائط القديمة بشكل دوري بحيث يتبقى القليل على أجهزتك. وينطبق نفس الحذر على المكالمات. إذا كان ربط معرف الجلسة بعنوان IP يمثل مصدر قلق في حالتك، فقد يكون من الآمن إبقاء الصوت والفيديو معطلين حتى تنضج مجموعة الاتصال.

على نطاق أوسع، لم يعد E2EE في حد ذاته كافيًا. مع زيادة ضغط الحكومات على برامج المراسلة وانتقال التهديدات الكمومية من النظرية إلى خرائط الطريق، أصبحت اللامركزية وتقليل البيانات الوصفية وتحديثات ما بعد الكم جزءًا أساسيًا مما تعنيه الرسائل الآمنة. تعد الدورة واحدة من عدة مشاريع تحاول معالجة هذه التحديات، ولكل منها مقايضاته ونقاط القوة والقيود الخاصة به.