الوجبات السريعة الرئيسية

-

معالجة التسمم يستغل السلوك، وليس المفاتيح الخاصة. يتلاعب المهاجمون بسجل المعاملات ويعتمدون على قيام المستخدمين بنسخ عنوان مشابه ضار عن طريق الخطأ.

-

توضح حالات مثل خسارة 50 مليون دولار أمريكي في عام 2025 واستنزاف 3.5 wBTC في فبراير 2026 كيف يمكن أن يؤدي خداع الواجهة البسيط إلى أضرار مالية هائلة.

-

أزرار النسخ وسجل المعاملات المرئي وعمليات نقل الغبار غير المفلترة تجعل العناوين المسمومة تبدو جديرة بالثقة داخل واجهات المحفظة.

-

ونظرًا لأن سلاسل الكتل غير مسموح بها، يمكن لأي شخص إرسال الرموز المميزة إلى أي عنوان. تعرض المحافظ عادةً جميع المعاملات، بما في ذلك البريد العشوائي، والتي يستخدمها المهاجمون لزرع إدخالات ضارة.

يعتقد معظم مستخدمي العملات المشفرة أن أموالهم تظل آمنة طالما أن مفاتيحهم الخاصة محمية. ومع ذلك، كما يظهر عدد متزايد من عمليات الاحتيال، فإن هذا ليس هو الحال دائمًا. يستخدم المحتالون تكتيكًا خبيثًا، وهو معالجة التسمم، لسرقة الأصول دون الوصول إلى المفتاح الخاص للضحية.

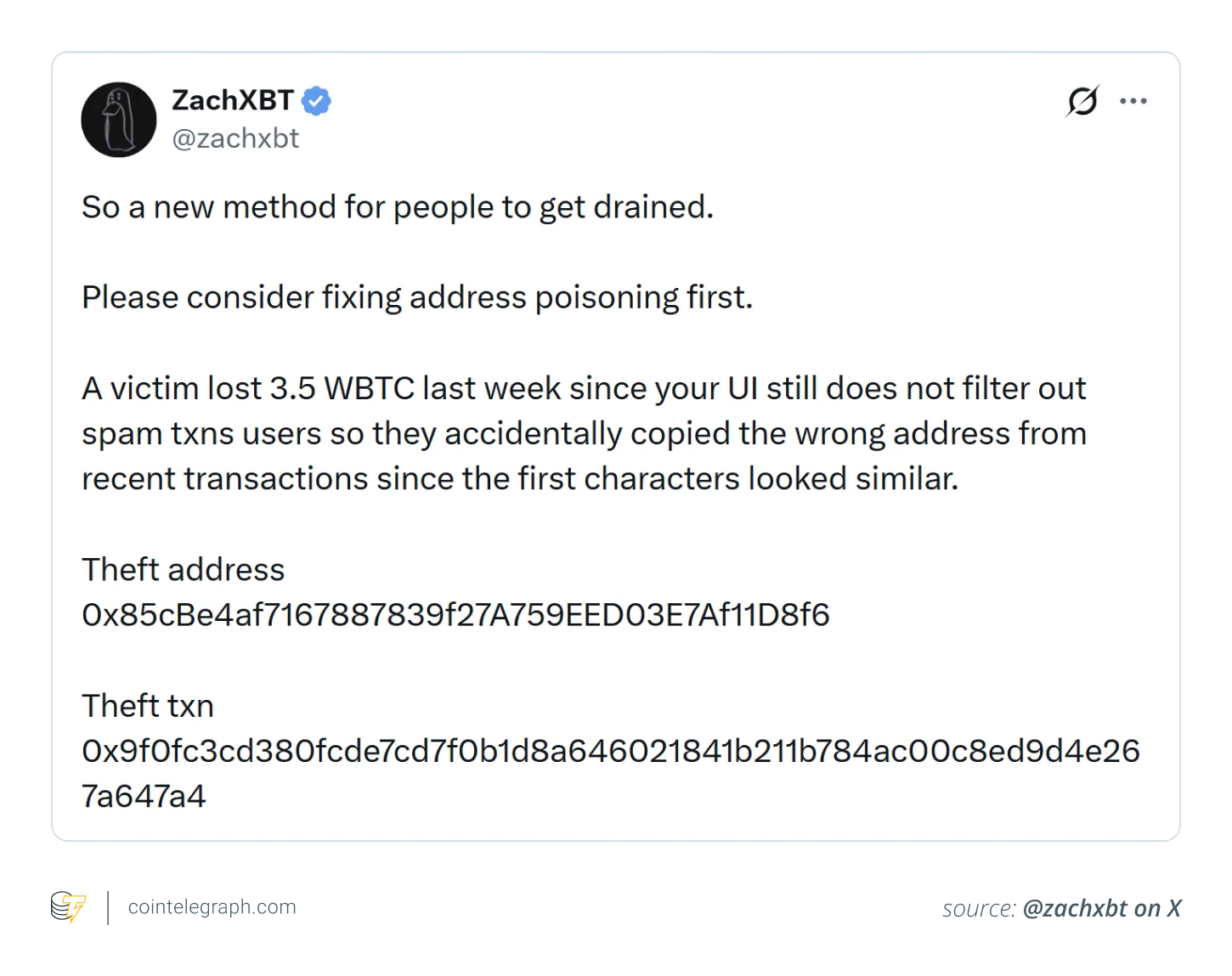

في فبراير 2026، استهدف مخطط تصيد احتيالي ميزة Phantom Chat. وباستخدام أسلوب تسميم العناوين، نجح المهاجمون في استنزاف ما يقرب من 3.5 عملة بيتكوين مغلفة (wBTC)، بقيمة تزيد عن 264,000 دولار.

في عام 2025، خسر أحد الضحايا 50 مليون دولار من عملة تيثر USDt (USDT) بعد نسخ عنوان مسموم. وقد سلطت مثل هذه الحوادث الضوء على مدى سوء تصميم الواجهة وعادات المستخدم اليومية التي يمكن أن تؤدي إلى خسائر فادحة.

حثت شخصيات بارزة في مجال العملات المشفرة، مثل المؤسس المشارك لـ Binance، Changpeng “CZ” Zhao، المحافظ علنًا على إضافة ضمانات أقوى بعد حوادث التسمم بالعناوين.

تشرح هذه المقالة كيف تستغل عمليات الاحتيال التي تستهدف تسميم العناوين سلوك المستخدم بدلاً من سرقة المفتاح الخاص. وهو يوضح بالتفصيل كيف يتلاعب المهاجمون بسجل المعاملات، ولماذا ينجح التكتيك على سلاسل الكتل الشفافة وما هي الخطوات العملية التي يمكن للمستخدمين ومطوري المحفظة اتخاذها لتقليل المخاطر.

ما الذي ينطوي عليه علاج التسمم حقًا

على عكس الاختراقات التقليدية التي تستهدف المفاتيح الخاصة أو تستغل عيوب التعليمات البرمجية، فإن تسميم العناوين يتلاعب بسجل معاملات المستخدم لخداعه لإرسال الأموال إلى العنوان الخطأ.

عادةً ما يتم الهجوم بالطريقة التالية:

-

يحدد المحتالون محافظًا عالية القيمة عبر بيانات blockchain العامة.

-

يقومون بإنشاء عنوان محفظة يشبه إلى حد كبير العنوان الذي تستخدمه الضحية غالبًا. على سبيل المثال، قد يطابق المهاجم الأحرف القليلة الأولى والأخيرة.

-

يرسلون معاملة صغيرة أو ذات قيمة صفرية إلى محفظة الضحية من هذا العنوان المزيف.

-

إنهم يعتمدون على قيام الضحية بنسخ عنوان المهاجم من قائمة معاملاتهم الأخيرة لاحقًا.

-

يقومون بجمع الأموال عندما يقوم الضحية بلصقها عن طريق الخطأ وإرسالها إلى العنوان الضار.

تظل محفظة الضحية ومفاتيحها الخاصة دون تغيير، كما يظل تشفير blockchain دون انقطاع. تعتمد عملية الاحتيال على الخطأ البشري والثقة في الأنماط المألوفة.

هل تعلم؟ ارتفعت عمليات احتيال العناوين السامة جنبًا إلى جنب مع ظهور شبكات الطبقة الثانية من إيثريوم، حيث تجعل الرسوم المنخفضة من الأرخص بالنسبة للمهاجمين إرسال المعاملات الجماعية إلى آلاف المحافظ في وقت واحد.

كيف يقوم المهاجمون بصياغة عناوين خادعة

عناوين العملات المشفرة عبارة عن سلاسل سداسية عشرية طويلة، غالبًا ما تكون 42 حرفًا في السلاسل المتوافقة مع إيثريوم. عادةً ما تعرض المحافظ فقط نسخة مبتورة، مثل “0x85c…4b7″، والتي يستغلها المحتالون. العناوين المزيفة لها بدايات ونهايات متطابقة، بينما يختلف الجزء الأوسط.

العنوان الشرعي (مثال على التنسيق):

0x742d35Cc6634C0532925a3b844Bc454e4438f44e

عنوان مشابه مسموم:

0x742d35Cc6634C0532925a3b844Bc454e4438f4Ae

يستخدم المحتالون مولدات العناوين الزائفة لصياغة هذه السلاسل شبه المتطابقة. يظهر الملف المزيف في سجل معاملات الضحية بفضل عملية نقل الغبار. بالنسبة للمستخدمين، يبدو الأمر جديرًا بالثقة للوهلة الأولى، خاصة أنهم نادرًا ما يتحققون من سلسلة العناوين الكاملة.

هل تعلم؟ يقوم بعض مستكشفي blockchain الآن تلقائيًا بوضع علامة على المعاملات المشبوهة، مما يساعد المستخدمين على اكتشاف محاولات التسمم المحتملة قبل التفاعل مع سجل معاملاتهم.

لماذا تنجح عملية الاحتيال هذه بشكل جيد

هناك العديد من العوامل المتشابكة التي تجعل معالجة التسمم فعالة بشكل مدمر:

-

القيود البشرية في التعامل مع السلاسل الطويلة: نظرًا لأن العناوين ليست صديقة للإنسان، يعتمد المستخدمون على عمليات فحص بصرية سريعة في البداية والنهاية. يستغل المحتالون هذا الاتجاه.

-

ميزات المحفظة المريحة ولكن المحفوفة بالمخاطر: توفر العديد من المحافظ أزرار نسخ سهلة بجوار المعاملات الأخيرة. على الرغم من أن هذه الميزة مفيدة للاستخدام المشروع، إلا أنها تصبح محفوفة بالمخاطر عندما تتسلل إدخالات البريد العشوائي. وقد أشار المحققون مثل ZachXBT إلى الحالات التي قام فيها الضحايا بنسخ العناوين المسمومة مباشرةً من واجهة مستخدم محفظتهم.

3. لا حاجة للاستغلال التقني: ونظرًا لأن سلاسل الكتل عامة وغير مسموح بها، يمكن لأي شخص إرسال الرموز المميزة إلى أي عنوان. عادةً ما تعرض المحافظ جميع المعاملات الواردة، بما في ذلك البريد العشوائي، ويميل المستخدمون إلى الثقة في سجلهم.

تكمن الثغرة الأمنية في السلوك وتجربة المستخدم، وليس في التشفير أو أمان المفاتيح.

لماذا المفاتيح ليست حماية كافية

تفويض التحكم بالمفاتيح الخاصة، مما يعني أنها تضمن أنك وحدك من يستطيع التوقيع على المعاملات. ومع ذلك، لا يمكنهم التحقق من صحة عنوان الوجهة. السمات الأساسية لـ Blockchain – الوصول بدون إذن، وعدم إمكانية الرجوع عن المعاملات وتقليل الثقة – تعني أن المعاملات الضارة يتم تسجيلها بشكل دائم.

وفي عمليات الاحتيال هذه، يقوم المستخدم بالتوقيع على عملية النقل عن طيب خاطر. يعمل النظام تمامًا كما تم تصميمه، والخلل يكمن في الحكم البشري.

تتضمن القضايا النفسية والتصميمية الأساسية ما يلي:

-

العادات الروتينية: يميل الأشخاص إلى إرسال الأموال بشكل متكرر إلى نفس العناوين، لذلك يقومون بالنسخ من سجل معاملاتهم بدلاً من إعادة إدخال العناوين.

-

السلالة المعرفية: تتضمن المعاملات خطوات متعددة، مثل العناوين والرسوم والشبكات والموافقات. يجد العديد من المستخدمين أن فحص كل شخصية أمر ممل.

-

عروض مبتورة: تخفي واجهات مستخدم المحفظة معظم العنوان، مما يؤدي إلى عمليات فحص جزئية.

هل تعلم؟ في بعض الحالات، يقوم المهاجمون بأتمتة إنشاء العناوين المتشابهة باستخدام أدوات الغرور التي تعمل بتقنية GPU، مما يسمح لهم بإنتاج الآلاف من عناوين المحفظة شبه المتطابقة في غضون دقائق.

طرق عملية للبقاء أكثر أمانًا

في حين أن تسميم العناوين يستغل سلوك المستخدم بدلاً من الثغرات التقنية، فإن التغييرات الصغيرة في عادات المعاملات يمكن أن تقلل المخاطر بشكل كبير. إن فهم بعض تدابير السلامة العملية يمكن أن يساعد مستخدمي العملات المشفرة على تجنب الأخطاء المكلفة دون الحاجة إلى معرفة تقنية متقدمة.

للمستخدمين

يمكن لعادات التحقق البسيطة وانضباط المعاملات أن تقلل بشكل كبير من فرص وقوعك ضحية لمعالجة عمليات احتيال التسمم.

-

قم بإنشاء واستخدام دفتر عناوين أو قائمة بيضاء تم التحقق منها للمستلمين المتكررين.

-

التحقق من العنوان الكامل. استخدم المدقق أو قارنه حرفًا بحرف قبل إجراء الدفعات.

-

لا تقم مطلقًا بنسخ العناوين من سجل المعاملات الحديث. وبدلاً من ذلك، أعد إدخال العناوين أو استخدم الإشارات المرجعية.

-

تجاهل أو أبلغ عن عمليات النقل الصغيرة غير المرغوب فيها باعتبارها محاولات تسمم محتملة.

لمطوري المحفظة

يمكن أن يؤدي تصميم الواجهة المدروس والضمانات المضمنة إلى تقليل أخطاء المستخدم وجعل هجمات تسميم العناوين أقل فعالية بكثير.

-

تصفية أو إخفاء المعاملات غير المرغوب فيها ذات القيمة المنخفضة

-

كشف التشابه لعناوين المستلمين

-

عمليات محاكاة ما قبل التوقيع وتحذيرات المخاطر

-

عمليات التحقق من العناوين المسمومة المضمنة عبر استعلامات onchain أو القوائم السوداء المشتركة.

يحافظ Cointelegraph على الاستقلال التحريري الكامل. لا يتأثر اختيار الميزات ومحتوى المجلة والتكليف بها ونشرها بالمعلنين أو الشركاء أو العلاقات التجارية.