وقالت شركة الأمن السيبراني KOI ، إن حملة ضارة بلغت أكثر من مليون دولار من التشفير المسروقي باستخدام مجموعة من أنواع الهجوم من خلال مئات من ملحقات المتصفح والمواقع الإلكترونية والبرامج الضارة.

قال باحث أمن KOI Tuval Admoni يوم الخميس إن المجموعة الضارة ، التي أطلق عليها الشركة التي أطلق عليها “Greedybear” ، “إعادة تعريف سرقة التشفير الصناعية”.

“معظم المجموعات تختار حارة – ربما يقومون بملحقات المتصفح ، أو أنها تركز على برامج الفدية ، أو أنها تدير مواقع التصيد الاحتيالي – قال GreedyBear ،” لماذا لا الثلاثة؟ ” وقد عملت بشكل مذهل.

تم استخدام أنواع الهجمات التي تنجزها GreedyBear من قبل ، لكن التقرير أبرز أن مجرمي الإنترنت ينشرون الآن مجموعة من عمليات الاحتيال المعقدة لاستهداف مستخدمي التشفير ، والتي قال Admoni إن المحتالين قد توقفوا عن “التفكير الصغير”.

أكثر من 150 ملحقات متصفح تشفير مزيفة

وقال أدموني إن أكثر من مليون دولار قد سُرق أكثر من 650 أداة ضارة تستهدف مستخدمي محفظة التشفير على وجه التحديد.

نشرت المجموعة أكثر من 150 ملحقات متصفح خبيثة في سوق متصفح Firefox ، مصممة كل منها لانتحال شخصية محافظ تشفير شعبية مثل Metamask و Tronlink و Exodus و Rabby Wallet.

يستخدم الممثلون الخبيثون تقنية “تمديد جوفاء” ، مما يخلق أولاً امتدادًا شرعيًا لتجاوز الشيكات “، وجعلها ضارة لاحقًا.

أوضح Admoni أن الامتدادات الخبيثة تلتقط بيانات اعتماد المحفظة مباشرة من حقول إدخال المستخدم داخل واجهات محفظة مزيفة.

“يتيح هذا النهج GreedyBear تجاوز أمان السوق من خلال الظهور بشكل شرعي أثناء عملية المراجعة الأولية ، ثم تسليح تمديدات ثابتة لها بالفعل ثقة المستخدم والتقييمات الإيجابية.”

أخبر ديدي لافيد ، الرئيس التنفيذي لشركة Cybersecurity Cyvers ، Cointelegraph أن حملة الجشع “تُظهر كيف أن مجرمي الإلكترونية يقومون بسلاح مستخدمي الثقة في متاجر تمديد المتصفح. استنساخ المكونات الإضافية المحفظة الشهيرة ، وتضخيم المراجعات ، ثم تبادل بصمت في البرامج الضارة لقيادة الاعتماد.”

في أوائل يوليو ، حددت أمن KOI 40 امتدادات خبيثة من Firefox ، حيث تشتبه في الجهات الفاعلة في التهديد الروسي وراء ما أطلق عليه حملة “Wallet”.

البرامج الضارة التي تحمل عنوان التشفير

يركز الذراع الثاني من هجمات المجموعة على البرامج الضارة التي تحمل موضوع التشفير ، والتي كشفت أمن KOI منها ما يقرب من 500 عينة.

تسهد سارقات بيانات الاعتماد مثل Lummastealer معلومات محفظة التشفير على وجه التحديد ، في حين تم تصميم متغيرات Ransomware مثل Luca Stealer للطلب مدفوعات التشفير.

وقال أدري إن معظم البرامج الضارة موزعة من خلال مواقع الويب الروسية التي تقدم برامج متشققة أو مقرصنة.

شبكة من مواقع الاحتيال

ناقل الهجوم الثالث في Trifecta هو شبكة من مواقع الويب المزيفة التي تتمثل في المنتجات والخدمات المتعلقة بالتشفير.

“هذه ليست صفحات التصيد النموذجية التي تحاكي بوابات تسجيل الدخول ، وبدلاً من ذلك ، تظهر كصفحات هبوطية مزيفة من المنتجات التي تعلن عن محافظ رقمية أو أجهزة أو خدمات لإصلاح المحفظة” ، قال Admoni.

متعلق ب: المتسللين الكوريين الشماليين الذين يستهدفون مشاريع التشفير مع استغلال MAC غير عادي

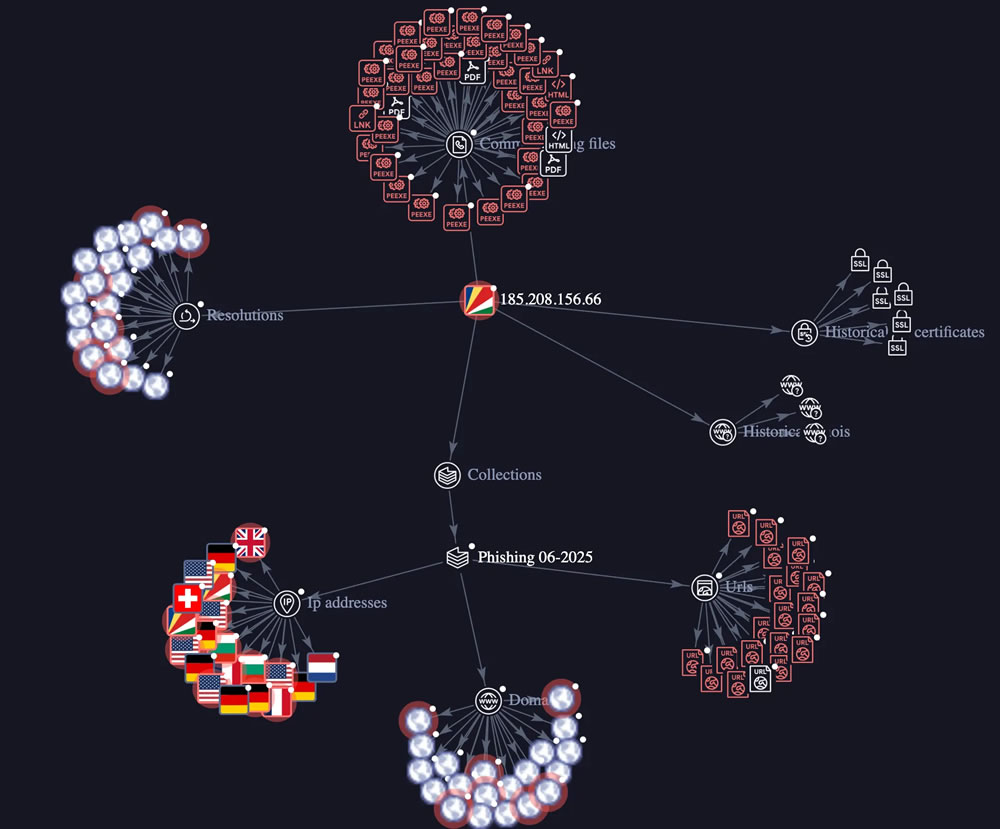

وقال إن أحد الخادم يعمل كمحور مركزي للسيطرة على القيادة والسيطرة ، وجمع بيانات الاعتماد ، وتنسيق رانسومواري ومواقع الاحتيال ، “السماح للمهاجمين بتبسيط العمليات عبر قنوات متعددة.”

تُظهر الحملة أيضًا علامات على رمز تم إنشاؤه بواسطة الذكاء الاصطناعى ، مما يتيح التوسع السريع وتنويع هجمات استهداف التشفير ، مما يمثل تطورًا جديدًا في الجرائم الإلكترونية التي تركز على التشفير.

“هذا ليس اتجاهًا عابرًا ؛ إنه الطبيعي الجديد” ، حذر Admoni.

“هذه الهجمات تستغل توقعات المستخدم وتجاوز الدفاعات الثابتة عن طريق حقن المنطق الخبيث مباشرة في واجهة المستخدم المحفظة” ، قال لافيد ، قبل أن يضيف ، “هذا يؤكد على الحاجة إلى فحص أقوى من قبل بائعي المتصفح ، شفافية المطورين ، اليقظة المستخدم”.

مجلة: الفلبين يحجب تبادل تشفير كبير ، خبأ مخادع Coinbase: Asia Express