سرقة 2025 FAVRR

في تطور يستحق إدخالًا إلكترونيًا ، قامت مجموعة تتظاهر بصفتها مطوري blockchain بسحب سرقة بقيمة 680،000 دولار في سوق الرمز المميز للمروحة FAVRR في يونيو 2025 ، ليتم كشفها فقط عندما تم تكليف أحد أجهزتهم الخاصة.

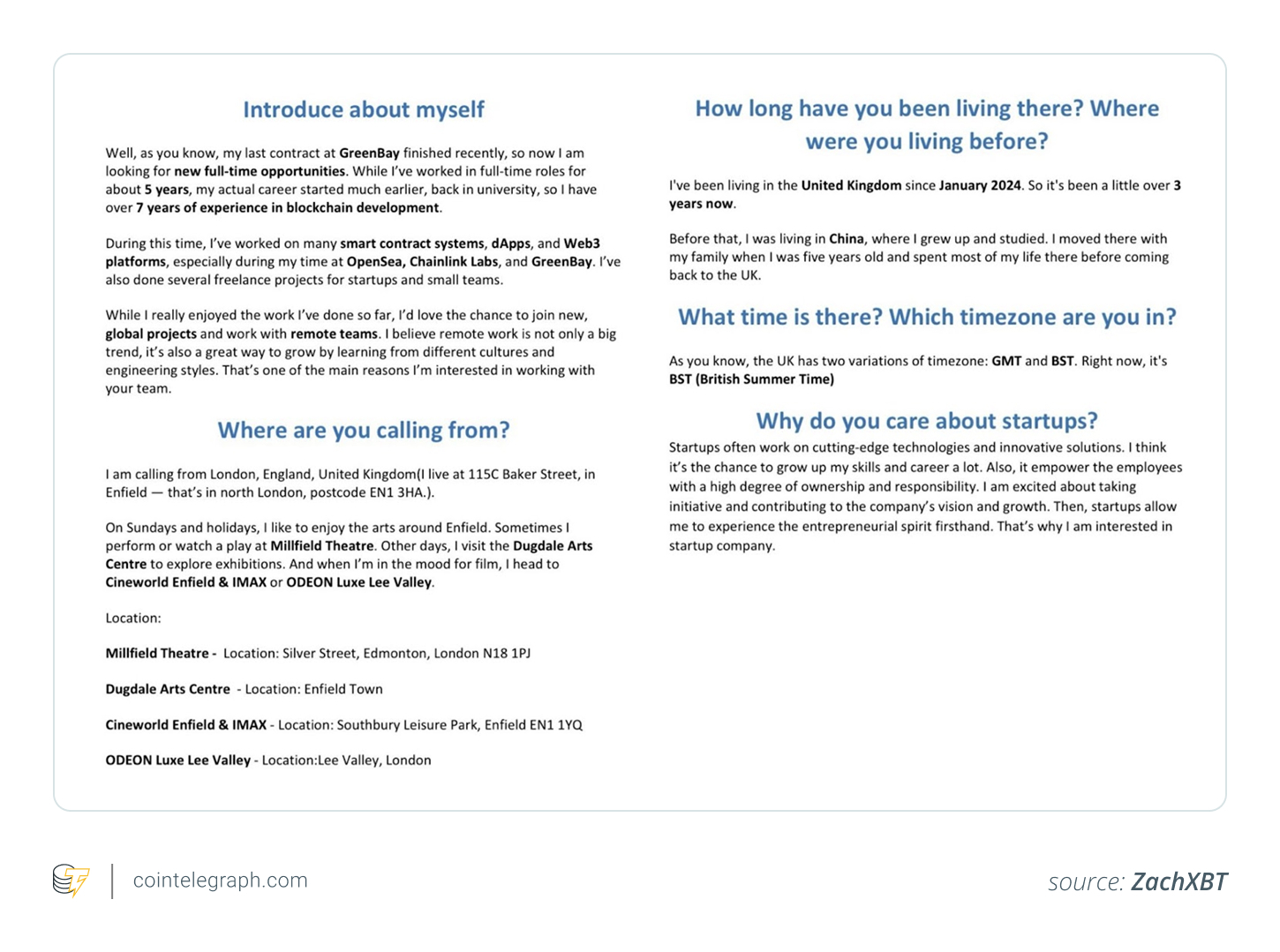

ما ظهر كان مذهلاً: كان لدى ستة عملاء كوريين شماليين ما لا يقل عن 31 هوية مزيفة. لقد حملوا معرفات حكومية مزورة وأرقام هواتف وملفات ربط LinkedIn و upwork. حتى أن البعض يطرحون كموهبة من مختبرات Polygon و OpenSea و ChainLink للتسلل إلى صناعة التشفير.

كشفت فتات الخبز الرقمية (لقطات الشاشة ، صادرات Google Drive ، ملفات تعريف الكروم) عن مدى دقة تنظيم التسلل.

تتبع محقق Crypto Zachxbt نشاطه على Onchain ، وربط عنوان محفظة واحد باستغلال FAVRR وأكد أن هذا لم يكن مجرد مخطط تصيد ولكن تسلل على مستوى المطور المنسق.

هل تعلم؟ سرق المتسللون المرتبطون بكوريا الشمالية حوالي 1.34 مليار دولار من التشفير في عام 2024 ، وهو ما يمثل 60 ٪ من السرقات العالمية. امتدت الهجمات 47 حادثًا ، وضاعف الرقم من العام السابق.

كيف تم اكتشاف الاختراق

ظهر خرق FAVRR من خلال تطور من مصير الإنترنت-كان أحد مشغلي كوريا الشمالية المزعومين مضطرين.

حقق مصدر لم يكشف عن اسمه إمكانية الوصول إلى أحد أجهزته ، ويكشف عن مجموعة من القطع الأثرية الداخلية: لقطات الشاشة ، وتصدير Google Drive وملفات Chrome التي حددت كيفية تنسيق المتسللين مخططهم

رسمت هذه الملفات صورة مذهلة: ستة عملاء يديرون 31 هوية على الأقل.

تم الكشف عن كتاب اللعب التشغيلي بالتفصيل ، من جداول البيانات التي تتبع النفقات والمواعيد النهائية إلى جوجل ترجمة تسهيل خداعها باللغة الإنجليزية ، وصولاً إلى أجهزة الكمبيوتر المستأجرة ، و VPNs ، و anydesk للوصول الخفي.

ثم تتبع Crypto Sleuth Zachxbt الأموال المسروقة Onchain ، وكشف عن عنوان محفظة “مرتبطة ارتباطًا وثيقًا” لاستغلال FAVRR بقيمة 680،000 دولار في يونيو 2025.

معا ، تؤكد هذه الوحي أن هذا كان تسللًا منسقًا بعمق من قبل الجهات الفاعلة الماهرة التي تتظاهر كمطورين شرعيين ، وكلها مكشوفة من قبل جهاز ترك ضعيفًا.

مخطط المطور المزيف

وكشف المكافئ عن ترسانة من الشخصيات ملفقة التي تجاوزت مجرد أسماء المستخدمين.

لقد استحوذوا على معرفات أصدرتها الحكومة وأرقام الهواتف وحتى حسابات LinkedIn و Upwork ، مما يتيح لهم تقديم أنفسهم بشكل مقنع كمطورين ذوي خبرة في blockchain.

حتى أن بعض الموظفين الذين انتحلوا شخصية من كيانات رفيعة المستوى ، وإجراء مقابلات مع مهندسين كاملون لمختبرات المضلع وخبرة تفاخر مع OpenSea و ChainLink.

حافظت المجموعة على برامج نصية مقابلة مكتوبة مسبقًا ، وتصليح الاستجابات النصية المصممة لكل هوية مزيفة.

في نهاية المطاف ، سمح لهم هذا الوهم الطبقات بأدوار المطورين والوصول إلى الأنظمة والمحافظ الحساسة ، التي تتصرف من الداخل أثناء الاختباء وراء الآلهة المصنوعة بخبرة.

كان هذا تسللًا عميقًا قائمًا على الهوية.

الأدوات والتكتيكات التي استخدموها

إن براعة القرصنة الكورية الشمالية هنا تكمن في الخداع المدقع بدقة باستخدام الأدوات اليومية.

تمت معالجة التنسيق بين الناشطين الستة عبر صادرات Google Drive وملفات Chrome وجداول البيانات المشتركة التي حددت المهام والجدولة والميزانيات – كلها مسجلة بدقة باللغة الإنجليزية وتنعيمها مع ترجمة Google بين الكوريين والإنجليزية.

لتنفيذ تسللهم بدقة ، اعتمد الفريق على الوصول عن بُعد و VPNs عن بُعد ، مما يخفي مواقعهم الحقيقية مع الظهور كمطورين شرعيين لأصحاب العمل المطمئنين. في بعض الحالات ، حتى أنهم استأجروا أجهزة الكمبيوتر لزيادة محطات أصلهم.

كشفت الوثائق المالية التي تم تسريبها أن عملياتها كانت موزعة بشكل كبير. في مايو 2025 ، أنفقت المجموعة 1،489.80 دولار على النفقات التشغيلية ، بما في ذلك اشتراكات VPN والأجهزة المستأجرة والبنية التحتية اللازمة للحفاظ على هويات متعددة.

خلف ستار التعاون المهني ، وضع وهم هندسي بعناية ، وهو نظام يشبه إدارة المشاريع يشبه الشركات يدعم التدخلات العميقة ، المدعومة من النفقات التشغيلية في العالم الحقيقي والغطاء التكنولوجي.

هل تعلم؟ وحدة الإنترنت الأكثر تقدماً في كوريا الشمالية ، المكتب 121 ، مزودة ببعض المواهب الفنية العليا للنظام ، والتي تم اختيارها العديد من جامعات النخبة بعد عملية تدريب مكثفة متعددة السنوات.

تسلل الوظائف عن بُعد

استخدمت المجموعة الكورية الشمالية وراء سرقة Favrr تطبيقات الوظائف المشروعة على ما يبدو (بدلاً من البريد العشوائي أو التصيد ، بشكل مدهش).

يعملون من خلال Upwork و LinkedIn وغيرها من المنصات المستقلة ، وحصلوا على أدوار مطور blockchain. مع الأشخاص المصقول ، مع استئناف مخصصة ونصوص جاهزة للمقابلات ، تمكنوا من الوصول إلى أنظمة العميل ومحافظ تحت ستار العمالة عن بُعد. كان التسلل حقيقيًا لدرجة أن بعض المقابلات لم يشتبه في أن أي شيء كان خاطئًا.

هذا التكتيك يمثل شيئًا أكبر. تكشف التحقيقات عن نمط أوسع وراسخ: يتسلل عمال تكنولوجيا المعلومات في كوريا الشمالية بشكل روتيني من خلال تأمين مواقع عن بعد. يمر هؤلاء المتسللين بالتحقق من الخلفية والشيكات المرجعية باستخدام أدوات DeepFake والاستئناف المعزز AI ، مما يوفر الخدمات أثناء تمهيد الطريق للنشاط الضار.

في جوهرها ، لا يقتصر التهديد عبر الإنترنت على البرامج الضارة. يوضح هذا الحدث أنه مضمن أيضًا ضمن وصول موثوق به من خلال البنية التحتية للعمل عن بُعد.

هل تعلم؟ بحلول عام 2024 ، كان لدى كوريا الشمالية حوالي 8400 من العملات الإلكترونية المضمنة في جميع أنحاء العالم ، مما يطرح كعمال عن بُعد للتسلل إلى الشركات وتوليد إيرادات غير مشروعة ، لا سيما توجيه الأموال نحو برامج الأسلحة في النظام.

سياق أوسع وعمليات العمليات المدعومة بالدولة

في فبراير 2025 ، نفذت مجموعة Lazarus في كوريا الشمالية (التي تعمل بموجب TraderTraitor الاسم المستعار) أكبر سرقة عملة مشفرة حتى الآن ، وسرقت حوالي 1.5 مليار دولار من الأثير من تبادل Bybit أثناء نقل المحفظة الروتينية.

أكد مكتب التحقيقات الفيدرالي الأمريكي الاختراق وحذر صناعة التشفير من حظر العناوين المشبوهة ، مشيرًا إلى هذا الهجوم كجزء من استراتيجية جرائم الإنترنت الأوسع في كوريا الشمالية لتمويل نظامها ، بما في ذلك البرامج النووية والصاروخية.

إلى جانب السرقات المباشرة الضخمة ، استفادت كوريا الشمالية من وسائل أكثر سرية. اكتشف باحثو الأمن السيبراني ، بما في ذلك Silent Push ، أن الشركات التابعة Lazarus قد أنشأت شركات Shell الأمريكية ، Blocknovas و Softglide ، لتوزيع البرامج الضارة على مطوري التشفير المطمئنين من خلال عروض عمل مزيفة.

هذه الحملات المصابة بأهداف مع سلالات مثل Beavertail و Invisibleferret و OtterCookie ، مما يمنح الوصول عن بُعد وتمكين سرقة الاعتماد.

تكشف هذه التقنيات عن تهديد مزدوج: هجمات على مستوى التبادل وقحة وتسلل من الداخل. لا يزال الهدف الشامل ثابتًا: لتوليد إيرادات غير مشروعة بموجب رادار العقوبات.

تجدر الإشارة إلى أن عمليات الجرائم الإلكترونية هذه هي الأساسية لتمويل برامج أسلحة كوريا الشمالية والحفاظ على شريان الحياة الأجنبي للنظام.