لن تكون غالبية عمليات استغلال العملات المشفرة في العام المقبل ناجمة عن خطأ يوم الصفر في البروتوكول المفضل لديك، كما يقول خبراء أمن العملات المشفرة. سوف يكون سببه أنت.

وذلك لأن عام 2025 أظهر أن غالبية عمليات الاختراق لا تبدأ برموز ضارة؛ يبدأون بمحادثة، حسبما قال نيك بيركوكو، كبير مسؤولي الأمن في بورصة العملات المشفرة كراكن، لكوينتيليغراف.

“المهاجمون لا يقتحمون المكان، بل تتم دعوتهم للدخول.”

من يناير إلى أوائل ديسمبر 2025، تظهر البيانات من تشيناليسيس أن صناعة العملات المشفرة شهدت سرقة أكثر من 3.4 مليار دولار، مع تسوية فبراير التي وقعتها بايبيت والتي تمثل ما يقرب من نصف هذا الإجمالي.

خلال الهجوم، تمكنت الجهات الفاعلة السيئة من الوصول من خلال الهندسة الاجتماعية، وحقنت حمولة JavaScript ضارة سمحت لها بتعديل تفاصيل المعاملة وسحب الأموال.

ما هي الهندسة الاجتماعية؟

الهندسة الاجتماعية هي إحدى طرق الهجوم الإلكتروني التي تتلاعب بالأشخاص للكشف عن معلومات سرية أو تنفيذ إجراءات تهدد الأمن.

وقال بيركوكو إن ساحة المعركة لأمن العملات المشفرة ستكون في العقل، وليس في الفضاء الإلكتروني.

“لم يعد الأمن يتعلق ببناء جدران أعلى، بل يتعلق بتدريب عقلك على التعرف على التلاعب. يجب أن يكون الهدف بسيطًا: لا تقم بتسليم مفاتيح القلعة لمجرد أن شخصًا ما يبدو وكأنه ينتمي إلى الداخل أو أنه يثير الذعر.”

نصيحة 1: استخدم الأتمتة حيثما أمكن ذلك

أثبتت التنازلات في سلسلة التوريد أيضًا أنها تمثل تحديًا رئيسيًا هذا العام، وفقًا لبيركوكو، حيث يمكن أن يكون الاختراق البسيط مدمرًا في وقت لاحق، لأنه “برج Jenga الرقمي، وسلامة كل كتلة على حدة مهمة”.

وفي العام المقبل، توصي بيركوكو بتقليل نقاط الثقة البشرية من خلال إجراءات مثل أتمتة الدفاعات حيثما أمكن ذلك والتحقق من كل تفاعل رقمي من خلال المصادقة في “التحول من الدفاع التفاعلي إلى الوقاية الاستباقية”.

“سيتم تشكيل مستقبل أمان العملات المشفرة من خلال التحقق من الهوية بشكل أكثر ذكاءً واكتشاف التهديدات المستندة إلى الذكاء الاصطناعي. نحن ندخل عصرًا حيث يمكن للأنظمة التعرف على السلوك غير الطبيعي قبل أن يتمكن المستخدم، أو حتى محللي الأمن المدربين، من إدراك وجود خطأ ما.”

وأضاف: “في العملات المشفرة على وجه الخصوص، تظل الثقة البشرية هي الحلقة الأضعف، والتي يتضخمها الجشع والخوف من الخوف. هذا هو الصدع الذي يستغله المهاجمون في كل مرة. ولكن لا توجد تكنولوجيا تحل محل العادات الجيدة”.

نصيحة 2: البنية التحتية خارج الصومعة

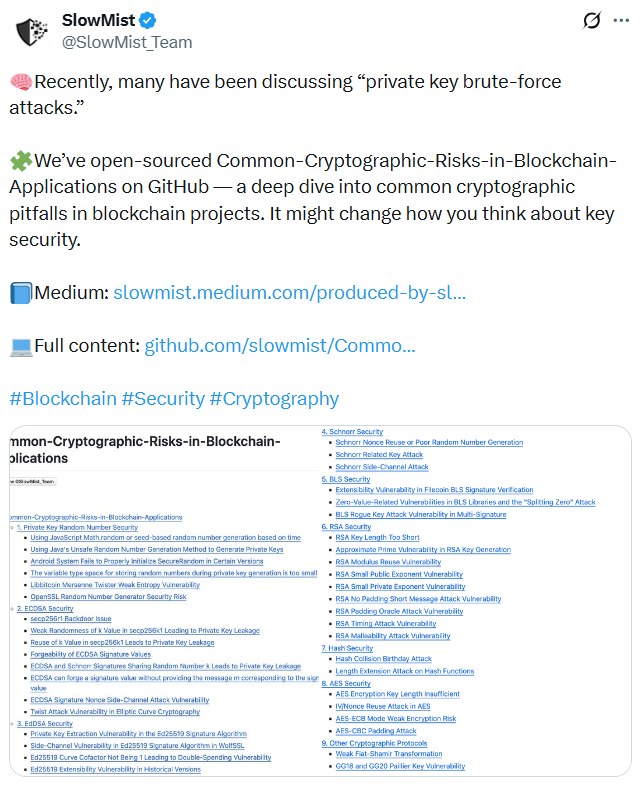

وقالت ليزا، قائدة العمليات الأمنية في SlowMist، إن الجهات الفاعلة السيئة استهدفت بشكل متزايد الأنظمة البيئية للمطورين هذا العام، والتي، إلى جانب تسرب بيانات الاعتماد السحابية، خلقت فرصًا لحقن تعليمات برمجية ضارة وسرقة الأسرار وتسميم تحديثات البرامج.

وقالت: “يمكن للمطورين التخفيف من هذه المخاطر عن طريق تثبيت الإصدارات التابعة، والتحقق من سلامة الحزمة، وعزل بيئات البناء، ومراجعة التحديثات قبل النشر”.

ومع حلول عام 2026، تتوقع ليزا أن التهديدات الأكثر أهمية ستنبع على الأرجح من عمليات سرقة بيانات الاعتماد والهندسة الاجتماعية المتطورة بشكل متزايد.

وقالت: “تستفيد الجهات الفاعلة في مجال التهديد بالفعل من التزييف العميق الناتج عن الذكاء الاصطناعي، والتصيد الاحتيالي المخصص، وحتى اختبارات توظيف المطورين المزيفة للحصول على مفاتيح المحفظة، وبيانات الاعتماد السحابية، والرموز المميزة للتوقيع. وأصبحت هذه الهجمات أكثر آلية وإقناعًا، ونتوقع أن يستمر هذا الاتجاه”.

للبقاء آمنًا، نصيحة Lisa للمؤسسات هي تنفيذ التحكم القوي في الوصول، وتدوير المفاتيح، والمصادقة المدعومة بالأجهزة، وتجزئة البنية التحتية، واكتشاف الحالات الشاذة ومراقبتها.

يجب على الأفراد الاعتماد على محافظ الأجهزة، وتجنب التفاعل مع الملفات التي لم يتم التحقق منها، والتحقق من الهويات عبر القنوات المستقلة، والتعامل مع الروابط أو التنزيلات غير المرغوب فيها بحذر.

النصيحة 3: إثبات الشخصية لمحاربة التزييف العميق للذكاء الاصطناعي

يتوقع ستيفن والبرويل، المؤسس المشارك والرئيس التنفيذي للتكنولوجيا في شركة هالبورن للأمن السيبراني، أن تلعب الهندسة الاجتماعية المعززة بالذكاء الاصطناعي دورًا مهمًا في قواعد اللعب الخاصة بقراصنة العملات المشفرة.

في شهر مارس، أبلغ ما لا يقل عن ثلاثة من مؤسسي العملات المشفرة عن إحباط محاولة من قراصنة مزعومين من كوريا الشمالية لسرقة بيانات حساسة من خلال مكالمات Zoom المزيفة التي تستخدم التزييف العميق.

يحذر Walbroehl من أن المتسللين يستخدمون الذكاء الاصطناعي لإنشاء هجمات مخصصة للغاية واعية بالسياق وتتجاوز التدريب التقليدي على الوعي الأمني.

ولمكافحة ذلك، يقترح تنفيذ إثبات الشخصية المشفر لجميع الاتصالات المهمة، والمصادقة القائمة على الأجهزة مع الربط البيومتري، وأنظمة الكشف عن الحالات الشاذة التي تحدد أنماط المعاملات العادية، وإنشاء بروتوكولات التحقق باستخدام الأسرار أو العبارات المشتركة مسبقًا.

نصيحة 4: احتفظ بالعملات الرقمية الخاصة بك لنفسك

كانت الهجمات العنيفة، أو الهجمات الجسدية على حاملي العملات المشفرة، أيضًا موضوعًا بارزًا في عام 2025، مع ما لا يقل عن 65 حالة مسجلة، وفقًا لقائمة GitHub الخاصة بـ Bitcoin OG وcypherpunk Jameson Lopps. كانت ذروة السوق الصاعدة الأخيرة في عام 2021 هي الأسوأ في السابق على الإطلاق، مع إجمالي 36 هجومًا مسجلاً

قال أحد مستخدمي X تحت المسمى Beau، وهو ضابط سابق في وكالة المخابرات المركزية، في منشور X يوم 2 ديسمبر أن الهجمات الرئيسية لا تزال نادرة نسبيًا، لكنه لا يزال يوصي مستخدمي العملات المشفرة باتخاذ الاحتياطات اللازمة من خلال عدم التحدث عن الثروة أو الكشف عن مقتنيات العملات المشفرة أو أنماط الحياة الباهظة عبر الإنترنت كبداية.

ويقترح أيضًا أن تصبح “هدفًا صعبًا” باستخدام أدوات تنظيف البيانات لإخفاء المعلومات الشخصية الخاصة، مثل عناوين المنازل، والاستثمار في دفاعات المنزل مثل الكاميرات الأمنية وأجهزة الإنذار.

نصيحة 5: لا تبخل بالنصائح الأمنية المجربة والحقيقية

قال ديفيد شويد، الخبير الأمني الذي عمل في Robinhood كرئيس لأمن المعلومات، إن أهم نصائحه هي التمسك بالشركات ذات السمعة الطيبة التي تظهر ممارسات أمنية يقظة، بما في ذلك عمليات التدقيق الأمني الصارمة والمنتظمة من قبل طرف ثالث لمكدسها بالكامل، من العقود الذكية إلى البنية التحتية.

ومع ذلك، بغض النظر عن التكنولوجيا، قال شويد إنه يجب على المستخدمين تجنب استخدام نفس كلمة المرور لحسابات متعددة، واختيار استخدام رمز الجهاز كطريقة مصادقة متعددة العوامل وحماية العبارة الأولية عن طريق تشفيرها بشكل آمن أو تخزينها دون اتصال بالإنترنت في مكان مادي آمن.

وينصح أيضًا باستخدام محفظة أجهزة مخصصة للممتلكات الكبيرة وتقليل الممتلكات في البورصات.

متعلق ب: يعد التصيد الاحتيالي من أهم التكتيكات التي يستخدمها المتسللون في كوريا الشمالية: كيفية البقاء آمنًا

وأضاف شويد: “يعتمد الأمان على طبقة التفاعل. يجب على المستخدمين أن يظلوا يقظين للغاية عند توصيل محفظة الأجهزة بتطبيق ويب جديد ويجب عليهم التحقق بدقة من بيانات المعاملة المعروضة على شاشة الجهاز قبل التوقيع. وهذا يمنع “التوقيع الأعمى” على العقود الضارة”.

قالت ليزا إن أفضل نصائحها هي استخدام البرامج الرسمية فقط، وتجنب التفاعل مع عناوين URL التي لم يتم التحقق منها، وفصل الأموال عبر التكوينات الساخنة والدافئة والباردة.

ولمواجهة التطور المتزايد لعمليات الاحتيال مثل الهندسة الاجتماعية والتصيد الاحتيالي، يوصي بيركوكو من Kraken بـ “التشكك الجذري” في جميع الأوقات، من خلال التحقق من صحة الرسالة وافتراض أن كل رسالة هي اختبار للوعي.

وأضاف بيركوكو: “وتظل هناك حقيقة عالمية واحدة: لن تطلب أي شركة أو خدمة أو فرصة مشروعة أبدًا عبارة أولية أو بيانات اعتماد تسجيل الدخول الخاصة بك. وفي اللحظة التي يطلبون فيها ذلك، فأنت تتحدث إلى محتال”.

وفي الوقت نفسه، يوصي Walbroehl بإنشاء مفاتيح باستخدام مولدات أرقام عشوائية آمنة تشفيريًا، والفصل الصارم بين بيئات التطوير والإنتاج، وإجراء عمليات تدقيق أمنية منتظمة وتخطيط الاستجابة للحوادث من خلال تدريبات منتظمة.

مجلة: عندما تتعارض قوانين الخصوصية وقوانين مكافحة غسل الأموال: الخيار المستحيل لمشاريع التشفير