واجه حدث ما قبل البيع الخاص بـ Solana مشكلات في التوزيع بعد أن ورد أن مزرعة الروبوتات استخدمت أكثر من 1000 محفظة لاقتناص عملية بيع رمز Wet (WET) بالكامل تقريبًا في ثوانٍ.

تم استضافته من خلال مجمع التبادل اللامركزي Jupiter، وتم بيع البيع المسبق على الفور تقريبًا. لكن المشترين الحقيقيين لم يكن لديهم أي فرصة للمشاركة لأن ممثلًا واحدًا سيطر على البيع المسبق، وفقًا للمنظمين.

أكد صانع السوق الآلي Solana (AMM) HumidiFi، الفريق الذي يقف وراء البيع المسبق، الهجوم وألغى الإطلاق بالكامل. قال الفريق إنه سينشئ رمزًا مميزًا جديدًا وسيجري إنزالًا جويًا للمشاركين الشرعيين مع استبعاد القناص صراحةً.

كتب HumidiFi: “نحن نقوم بإنشاء رمز مميز جديد. سيحصل جميع المشترين من Wetlist وJUP على إنزال جوي تناسبي. القناص لا يخطئ”. “سنقوم بمزاد عام جديد يوم الاثنين.”

تحدد Bubblemaps القناص المزعوم بعد تتبع أكثر من 1000 محفظة

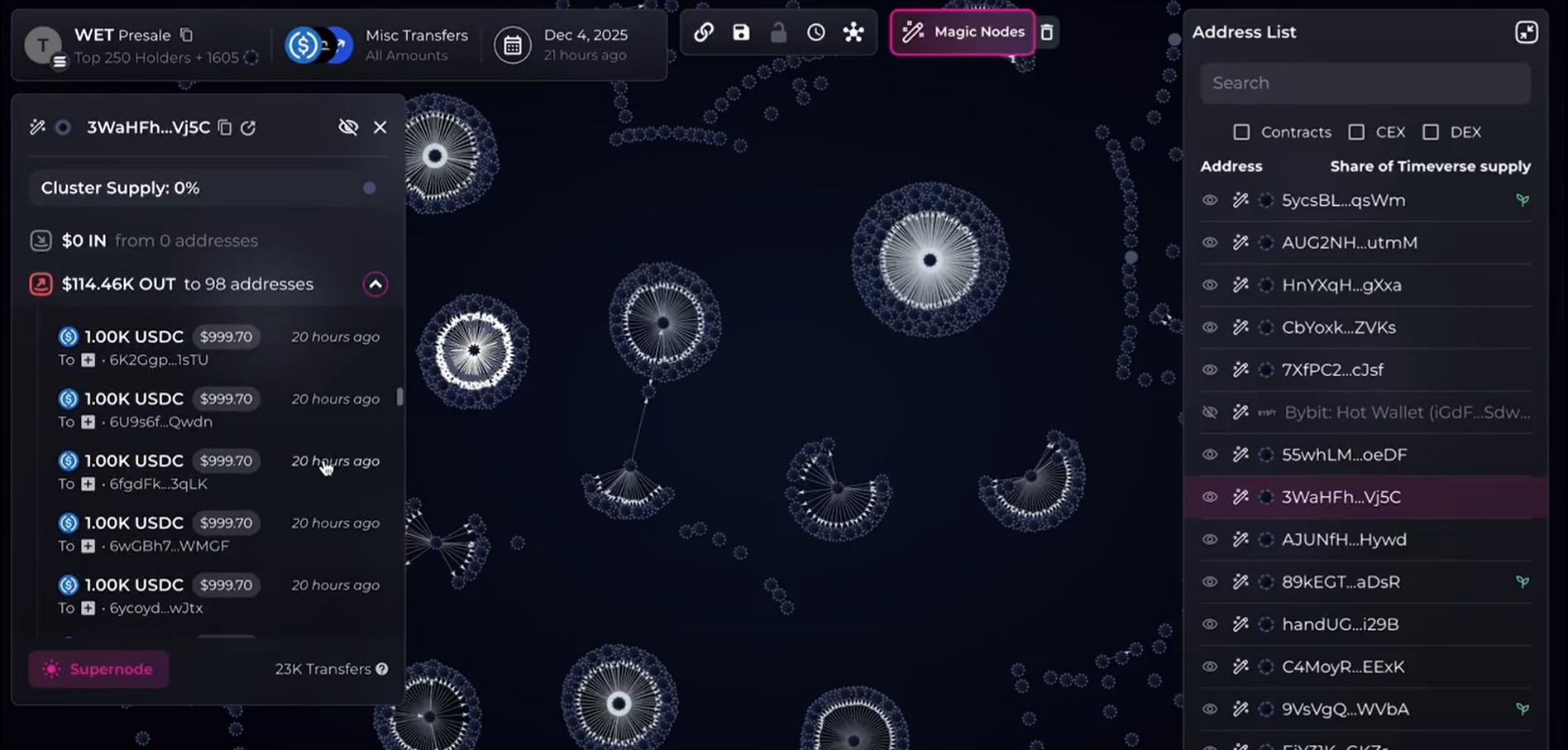

وفي يوم الجمعة، أعلنت منصة تحليلات بلوكتشين Bubblemaps أنها حددت الكيان الذي يقف وراء هجوم ما قبل البيع، بعد أن لاحظت تجمعات غير عادية للمحفظة أثناء بيع الرمز المميز.

في سلسلة X، ذكرت الشركة أن ما لا يقل عن 1100 من أصل 1530 محفظة مشاركة عرضت أنماط تمويل ونشاط متطابقة، مما يشير إلى أن جهة فاعلة واحدة كانت تسيطر عليها.

صرح نيك فايمان، الرئيس التنفيذي لشركة Bubblemaps، لكوينتيليغراف أن فريقهم قام بتحليل المشاركين في مرحلة ما قبل البيع باستخدام منصتهم ورأى أنماطًا، بما في ذلك محافظ جديدة ليس لها نشاط سابق على السلسلة، وكلها يتم تمويلها من خلال مجموعة من المحافظ.

وقد تلقت هذه أيضًا تمويلًا في فترة زمنية ضيقة بمبالغ رمزية مماثلة لـ Solana (SOL).

وقال فايمان لكوينتيليغراف: “على الرغم من أن بعض المجموعات غير مرتبطة ببعضها البعض على السلسلة، فإن أوجه التشابه السلوكية في الحجم والوقت والتمويل تشير جميعها إلى كيان واحد”.

قالت شركة Bubblemaps إن القناص قام بتمويل آلاف المحافظ الجديدة من البورصات، التي تلقت 1000 دولار أمريكي (USDC) قبل البيع.

وقالت شركة التحليلات إن إحدى المجموعات “انزلقت”، مما سمح لها بربط الهجوم بمقبض تويتر، “Ramarxyz”، الذي ذهب أيضًا إلى X للمطالبة باسترداد الأموال.

متعلق ب: تم استغلال موقع Pepe memecoin لإعادة توجيه المستخدمين إلى البرامج الضارة: Blockaid

يجب التعامل مع هجمات Sybil باعتبارها تهديدًا أمنيًا “خطيرًا”.

ويأتي الهجوم في أعقاب حوادث هجوم سيبيل الأخرى في نوفمبر، حيث قامت مجموعات تسيطر عليها كيانات فردية بقنص الإمدادات الرمزية.

في 18 نوفمبر، طالب كيان واحد بـ 60% من عملية الإسقاط الجوي لرمز APR الخاص بشركة aPriori. في 26 نوفمبر، زُعم أن المحافظ المرتبطة بشركة Edel Finance استولت على 30٪ من رموز EDEL الخاصة بها. نفى المؤسس المشارك للفريق قيامهم بقنص العرض وادعى أنهم وضعوا الرموز المميزة في عقد الاستحقاق.

أخبر فايمان كوينتيليغراف أن هجمات سيبيل أصبحت أكثر شيوعًا في عمليات البيع المسبق للعملات الرمزية والإسقاط الجوي. ومع ذلك، قال إن الأنماط “تختلف في كل مرة”. وقال إنه من أجل السلامة، يجب على الفرق تنفيذ تدابير “اعرف عميلك” (KYC) أو استخدام الخوارزميات للكشف عن رموز العرافة.

وقال إنه يمكنهم أيضًا مراجعة المشاركين في البيع المسبق أو الإسقاط الجوي يدويًا قبل تخصيص الرموز المميزة.

وقال فايمان لكوينتيليغراف: “يجب التعامل مع نشاط سيبيل باعتباره تهديدًا أمنيًا خطيرًا لعمليات إطلاق التوكنات”. “يجب أن يكون للمشاريع فرق مخصصة أو الاستعانة بمصادر خارجية للكشف عن Sybil للمتخصصين الذين يمكنهم المساعدة.”

مجلة: داخل مزرعة لروبوتات الهاتف تضم 30 ألفًا تسرق عمليات إسقاط العملات المشفرة من مستخدمين حقيقيين