تشير معاملات onchain للمستغل الذي يقف وراء اختراق Balancer الذي تبلغ قيمته 116 مليون دولار إلى ممثل متطور وإعداد مكثف ربما استغرق شهورًا للتنسيق دون ترك أي أثر، وفقًا لتحليل onchain الجديد.

تم استغلال البورصة اللامركزية (DEX) وصانع السوق الآلي (AMM) Balancer لحوالي 116 مليون دولار من الأصول الرقمية يوم الاثنين.

تُظهر بيانات بلوكتشين أن المهاجم قام بتمويل حسابه بعناية باستخدام ودائع صغيرة بقيمة ٠,١ إيثر (ETH) من خلاط العملات المشفرة تورنادو كاش لتجنب اكتشافه. قال كونور جروجان، مدير Coinbase، إن المستغل كان لديه ما لا يقل عن 100 ETH مخزنة في عقود Tornado Cash الذكية، مما يشير إلى روابط محتملة للاختراقات السابقة.

“يبدو أن المتسلل يتمتع بالخبرة: 1. حساب مصنف عبر 100 ETH و0.1 إيداعات Tornado Cash. لا توجد تسريبات من Opsec،” قال جروجان في منشور X يوم الاثنين. “نظرًا لعدم وجود 100 إيداعات ETH Tornado مؤخرًا، فمن المحتمل أن يكون لدى المستغل أموال هناك من برمجيات إكسبلويت سابقة.”

وأشار جروجان إلى أن المستخدمين نادرًا ما يقومون بتخزين مثل هذه المبالغ الكبيرة في أدوات الخصوصية، مما يشير أيضًا إلى احترافية المهاجم.

عرض Balancer على المستغل مكافأة قدرها 20% إذا تم إرجاع الأموال المسروقة بالكامل، مطروحًا منها المكافأة، بحلول يوم الأربعاء.

متعلق ب: تخضع عمليات تدقيق الموازن للتدقيق بعد استغلال ما يزيد عن 100 مليون دولار

كتب Balancer في آخر تحديث لـ X يوم الاثنين: “يعمل فريقنا مع كبار الباحثين الأمنيين لفهم المشكلة وسيشاركون نتائج إضافية وفحصًا كاملاً بعد الوفاة في أقرب وقت ممكن”.

كان استغلال Balancer هو الهجوم الأكثر تطورًا في عام 2025: Cyvers

يُعد استغلال Balancer واحدًا من “أكثر الهجمات تعقيدًا التي شهدناها هذا العام”، وفقًا لديدي لافيد، المؤسس المشارك والرئيس التنفيذي لشركة Cyvers لأمن blockchain:

“تجاوز المهاجمون طبقات التحكم في الوصول للتلاعب بأرصدة الأصول بشكل مباشر، وهو فشل فادح في الإدارة التشغيلية بدلاً من منطق البروتوكول الأساسي.”

وقال لافيد إن الهجوم يوضح أن عمليات تدقيق التعليمات البرمجية الثابتة لم تعد كافية. وبدلا من ذلك، دعا إلى مراقبة مستمرة ولحظية للإبلاغ عن التدفقات المشبوهة قبل استنزاف الأموال.

متعلق ب: يبدو تشيكوسلوفاكيا ناقوس الخطر عندما اكتشف فريق “SEAL” 60 عاملاً مزيفًا في مجال تكنولوجيا المعلومات مرتبطين بكوريا الشمالية

أوقفت مجموعة Lazarus النشاط غير المشروع مؤقتًا لعدة أشهر قبل اختراق Bybit بقيمة 1.4 مليار دولار

ومن المعروف أيضًا أن مجموعة Lazarus الكورية الشمالية سيئة السمعة تقوم باستعدادات مكثفة قبل أكبر عمليات الاختراق.

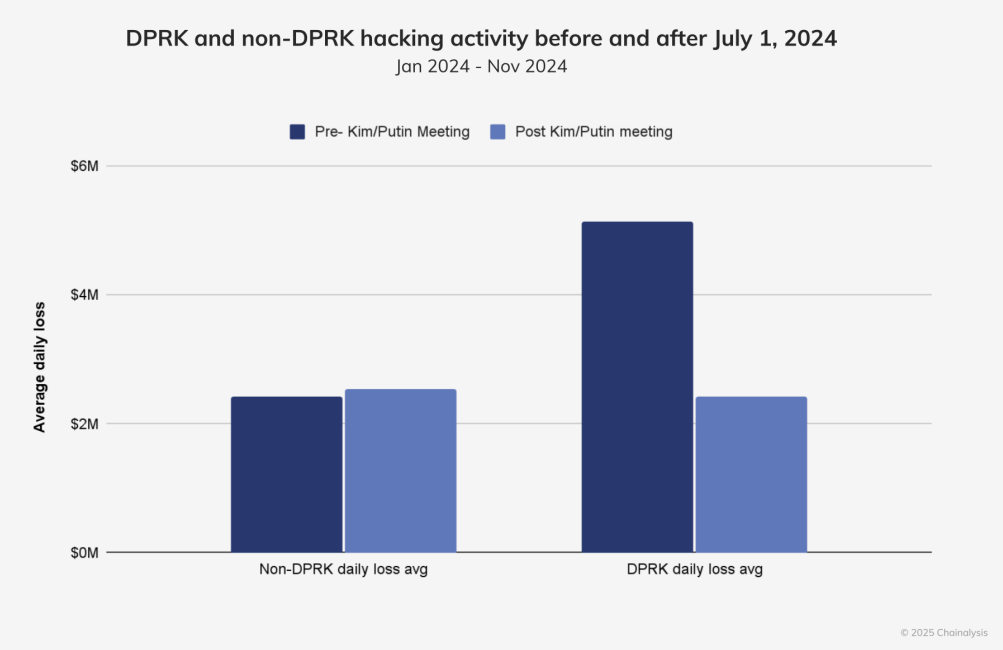

وفقًا لشركة تحليلات بلوكتشين تشيناليسيس، انخفض النشاط غير المشروع المرتبط بالجهات السيبرانية الكورية الشمالية بشكل حاد بعد ١ يوليو ٢٠٢٤، على الرغم من تصاعد الهجمات في وقت سابق من ذلك العام.

يشير التباطؤ الكبير الذي سبق اختراق بايبيت إلى أن مجموعة القرصنة المدعومة من الدولة كانت “تعيد تجميع صفوفها لاختيار أهداف جديدة”، وفقًا لإريك جاردين، قائد أبحاث الجرائم الإلكترونية في تشيناليسيس.

وقال لكوينتيليغراف: “التباطؤ الذي لاحظناه كان من الممكن أن يكون إعادة تجميع لاختيار أهداف جديدة، أو البنية التحتية للتحقيق، أو ربما كان مرتبطًا بتلك الأحداث الجيوسياسية”.

استغرق الأمر من مجموعة لازاروس 10 أيام لغسل 100٪ من أموال بايبيت المسروقة من خلال بروتوكول السلسلة اللامركزية ثورتشين، حسبما أفاد كوينتيليغراف يوم ٤ مارس.

مجلة: يُظهر اختراق Coinbase أن القانون ربما لن يحميك – وإليك السبب