الوجبات الرئيسية

-

يحيل Honeypot المستثمرين ذوي السيولة المزيفة ، وحركة الأسعار والضجيج ، ولكن يتم تزوير العقود لمنع المخارج ، وقفل الأموال بشكل دائم.

-

تشمل مُصنّع العسل الحديثة محافظ البرد التي يتم بيعها عبر منصات مثل Tiktok ، التي تم تحميلها مسبقًا بمفاتيح خاصة يستخدمها المحتالون لسرقة الأموال على الفور.

-

تجعل المتغيرات مثل Honeypots الضريبية عالية البيع ومجموعات “Honeypot-As-A-Service” أسهل من أي وقت مضى أن يستهدف المحتالون المستخدمين ذوي الخبرة.

-

اختبار البيع قبل ارتكاب الأموال ، ومسح العقود الذكية ، وتجنب الضجيج المفاجئ وشراء محافظ دائمًا من المصادر الرسمية لتجنب الوقوع.

في عالم التمويل اللامركزي السريع (DEFI) ، تتطور عمليات الاحتيال بالسرعة التي تتطور بها التكنولوجيا نفسها. واحدة من الأكثر خداع وخطورة هي عملية احتيال تشفير Honeypot.

إذا كنت جديدًا في تداول الرموز الرموز أو حتى مستثمر محنك يبحث عن الميموين التالي ، فهذا فهم ما يمكن أن يوفره لك صانيكيات من أن تصبح الضحية التالية.

أوضح عملية احتيال تشفير Honeypot

عملية احتيال تشفير Honeypot هو نوع من فخ العقد الذكي. يتيح للمستخدمين شراء رمز رمزي ، ولكن يمنعهم بصمت من بيعه ، وقفل أموالهم بشكل فعال. من الخارج ، يبدو كل شيء وظيفيًا: هناك سيولة وحركة الأسعار وتاريخ المعاملات. ومع ذلك ، بمجرد الشراء ، لا يوجد مخرج.

يمكنك شراء الرمز المميز ، ولكن عندما تحاول بيعه ، تفشل المعاملة بصمت أو تم حظرها. يتم قفل أموالك في العقد ، والمحفظة الوحيدة المسموح بها للسحب أو نقل الرموز هي مملوكة المخادع.

تم تصميم Honeypots باستخدام عقود ذكية هندسية بعناية ، وعادة ما تكون على سلسلة Ethereum أو BNB الذكية. يستغل المحتالون مرونة الصلابة (لغة البرمجة وراء Ethereum) لتضمين المنطق الخبيث في رمز الرمز المميز. بعض التكتيكات المشتركة تشمل:

-

عمليات النقل أو البيع الغالبة: يُسمح فقط عنوان محفظة المحتال بتنفيذ المبيعات.

-

ضرائب البيع المفرطة: البيع يتحمل رسومًا بنسبة 100 ٪ ، مما يترك لك شيئًا.

-

المخفيات السوداء: العقد السوداء بصمت أي مشتري من إعادة البيع.

-

حمامات السيولة وهمية: يتم محاكاة ظهور السيولة ، ولكن لا يمكن الوصول إليها أو يمكن الوصول إليها.

ما يجعل هونيفوتات خطيرة بشكل خاص هو أنه حتى المستخدمين الذين يتمتعون بالدهاء في التكنولوجيا يمكنهم السقوط لهم. قد تظهر أدوات مثل Etherscan أو BSCSCAN العقد كما تم التحقق منها ، ويمكن أن تعرض المخططات الأسعار نشاطًا واقعيًا. ومع ذلك ، ما لم تراجع خط رمز العقد الذكي خطًا أو استخدام أدوات التدقيق الآلي ، يمكن أن يمر الفخ المخفي دون أن يلاحظه أحد.

باختصار ، إن عملية احتيال مصيبة هوني ليست مجرد استثمار سيء ؛ إنها لعبة مزورة حيث يفوز المنزل دائمًا.

كيف تعمل عمليات احتيال تشفير Honeypot

تم تصميم Scams Honeypot في Crypto لفخ المستثمرين باستخدام خداع العقد الذكي. إنهم يتبعون عملية من ثلاث مراحل ، وفهم كيفية عمله يمكن أن يساعدك في تجنب فقدان أموالك.

1. المهاجم يضع الفخ (النشر)

يبدأ عملية الاحتيال عندما ينشر المهاجم عقدًا ذكيًا ضارًا على سلسلة blockchain مثل Ethereum أو BNB Smart Stain. تم صنع هذا العقد لتبدو وكأنه رمز طبيعي مع السيولة ، مخططات الأسعار ، وأحيانًا مشاركة المجتمع المزيفة. قد تظهر على أدوات DEX الشهيرة أو يتم الترويج لها في مجموعات Telegram وخيوط X لاكتساب الثقة.

مثل فخ الطعوم ، يتم إعداد كل شيء بعناية لتبدو آمنة ومربحة.

2. الضحايا يأخذون الطعم (الاستغلال)

بمجرد قيام المستثمرين بشراء الرمز المميز ، فإن القيود الخفية في ركلة العقد. وتشمل تعطيل وظائف البيع أو النقل للجميع باستثناء محفظة المخادع. من جانب الضحية ، يبدو أنهم قاموا بشراء ناجح ، لكن عندما يحاولون البيع ، تفشل الصفقة بصمت.

لا يوجد تحذير. لا توجد رسالة خطأ. مجرد قفل الأموال.

بالنسبة إلى الغرباء ، لا يزال الرمز نشطًا مع المشترين “الحقيقيين” ، مع إعطاء وهم مشروع متزايد. ولكن في الواقع ، كل مشتر عالق. تستغل هذه المرحلة FOMO (الخوف من الضياع) والإثبات الاجتماعي لجذب المزيد من الضحايا.

3.

بمجرد أن يستثمر عدد كافٍ من الأشخاص ، فإن المهاجم ، الذي تعد محفظته هي الوحيدة المسموح لها بالبيع ، تفسد الرموز أو تسحب مجموعة السيولة ، وتصرف أموال الضحايا. نظرًا لعدم تمكن أي شخص آخر من الخروج ، فإن الرمز المميز ينهار إلى الصفر ، مما يترك المستثمرين بأصول لا قيمة لها.

يتم ترميز المخطط بأكمله في العقد من البداية. لا يعتمد على اتجاهات السوق أو سلوك الفريق ؛ إنه فخ تقني مدمج في blockchain.

أنواع عمليات الاحتيال في عيد العسل في التشفير

إن عمليات الاحتيال في Honeypot في Crypto ليست ذات حجم واحد. يستخدم المحتالون تكتيكات مختلفة لفخ المستثمرين ، وكلها مصممة لتبدو شرعية على السطح ، ولكن مع عدم وجود مخرج حقيقي بمجرد دخولك. فيما يلي الأنواع الأكثر شيوعًا من مصهرات العسل:

-

هوني تيفوت: العقد الذكي: تتيح لك عمليات الاحتيال هذه شراء الرموز المميزة ولكن تمنع البيع سراً من خلال رمز العقد. يمكن أن تخرج محفظة المخادع فقط ، في حين أن الآخرين عالقون في الحصول على رموز لا قيمة لها. كل شيء يبدو طبيعيًا في البداية: حركة الأسعار والسيولة والتداول النشط ، لكنها مصيدة مبنية من البداية. يمكن أن تساعد أدوات مثل HoneyPot.is في اكتشاف هذه الخدعة قبل الاستثمار.

-

غارق مضيق الضرائب عالية البيع: في هذا الإعداد ، يُسمح بالبيع تقنيًا ولكنه يأتي مع رسوم هائلة ، وغالبًا ما تصل إلى 100 ٪. عندما تحاول صرف الصرف ، إما أن تفقد معظم أموالك أو تحصل على شيء. غالبًا ما يتم إخفاء هذه الاستقطاعات أو تتنكر في العقد الذكي للرمز. إذا لم يشرح المشروع رسومه بوضوح ، فهذا علامة حمراء.

-

مصيبة السيولة المزيفة أو المسحوبة: تُظهر بعض الرموز نشاطًا حقيقيًا للتداول ، لكن تجمع السيولة إما مزيف أو يتم سحبه فجأة بعد شراء المستثمرين. بدون السيولة ، لا يمكنك تحويل الرموز إلى أي شيء ذي قيمة. يستغل هذا الفخ FOMO ويعتمد على الضجيج المبكرة لاستخلاص الضحايا. تحقق دائمًا مما إذا كانت السيولة مقفلة ويمكن التحقق منها.

-

محفظة الأجهزة مصيبة: تنطوي هذه الاحتيال على محافظ باردة جسدية تباع بخصم ، عادة من خلال مواقع الويب المظللة أو منصات الوسائط الاجتماعية. تأتي المحافظ المسبقة مع مفاتيح خاصة معروفة بالفعل للمخادع. بمجرد إضافة الأموال ، تستنزف عن بعد في غضون ساعات. قم دائمًا بشراء محافظ الأجهزة مباشرة من الشركة المصنعة أو موزعًا تم التحقق منه.

-

Honeypot-as-a-service (Haas): يستخدم المحتالون الآن مجموعات HoneyPot التي تم بيعها على منتديات Telegram و Dark Web. تشمل هذه القوالب عقودًا ذكية ضارة ، وروبوتات تجارية مزيفة وحتى أدوات التسويق. إنها تسمح للمجرمين غير الفنيين بإطلاق عمليات الاحتيال مع بضع نقرات فقط. قد تكون المشاريع التي تطلق فجأة مع مواقع الويب المعاد تدويرها والعلامات التجارية المتطابقة جزءًا من هذا الاتجاه.

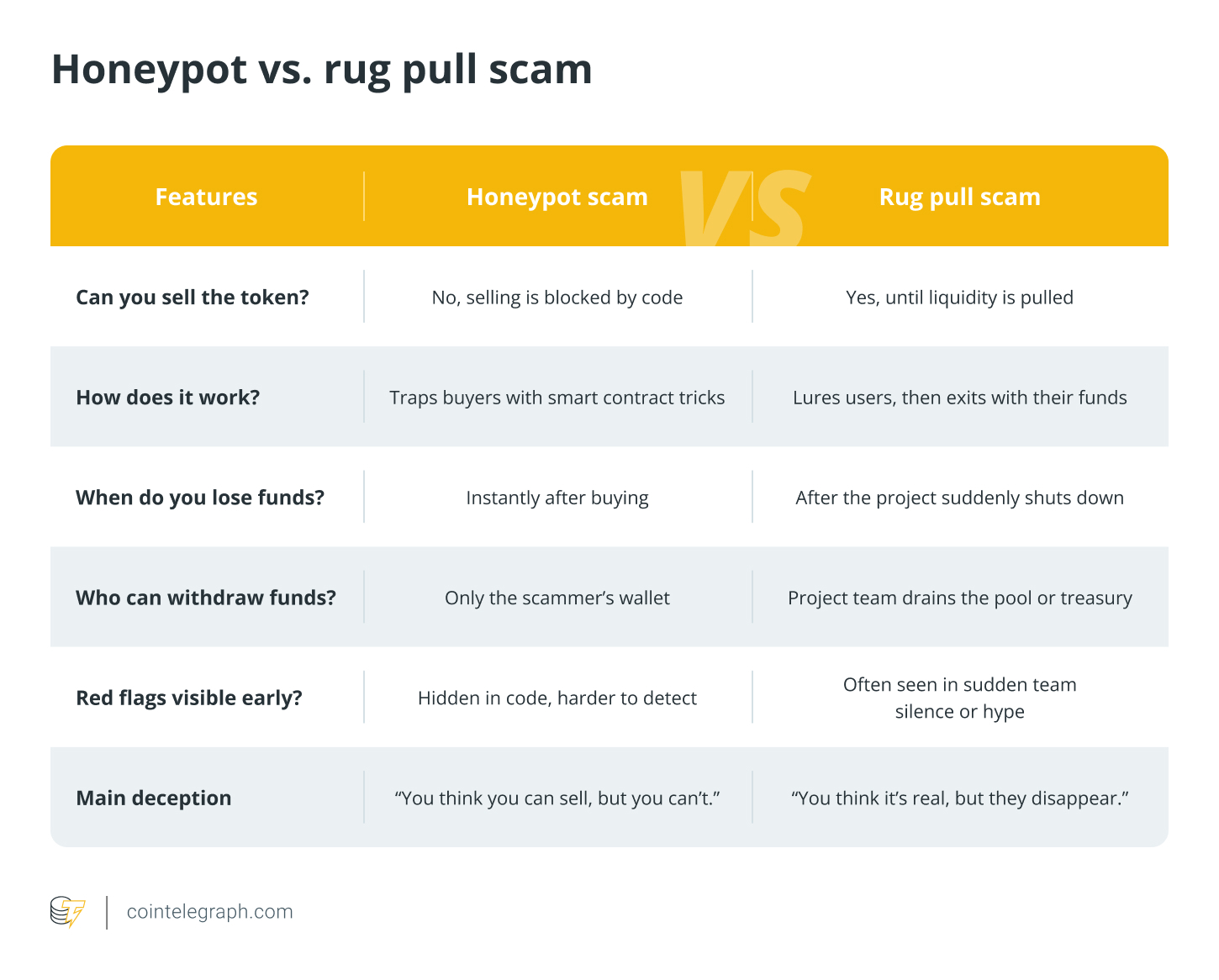

Honeypot vs Brug Pull: ما هو الفرق؟

في حين أن كل من السجاد وسجاد السجاد هو عمليات احتيال التشفير الخادعة ، إلا أنها تعمل بطرق مختلفة بشكل أساسي ؛ يمكن أن يساعدك التعرف على هذه الاختلافات في تجنب الأخطاء المكلفة.

تخيل دخول متجر يبدو مجهزًا بالكامل ، مضاءة بشكل مشرق ومليء بالعملاء. أنت تدفع مقابل منتج ، ولكن عندما تحاول المغادرة ، يتم قفل المخرج ويختفي الموظفون. هذا هونيبس.

تخيل الآن مشهدًا مختلفًا: أنت تمشي في متجر ، ودفع مقدمًا مقابل شيء يعده المالك بتسليم “قريبًا”. ولكن في صباح اليوم التالي ، اختفى المتجر ، العلامات ، الرفوف ، موقع الويب ، كل شيء تم مسحه نظيفًا. هذا سحب سجادة.

كلاهما عمليات احتيال تشفير ، لكنهما يلعبان بشكل مختلف تمامًا.

الخصائص الرئيسية لعملية الاحتيال من مصيبة:

-

آلية فخ: يمكن للمشترين شراء الرمز المميز ، ولكن يتم حظرهم من البيع بسبب القيود الخفية في العقد.

-

توقيت: الفخ موجود من البداية. تم تصميم العقد للخداع من الإطلاق.

-

الرؤية: غالبًا ما يكون من الصعب اكتشافها بمجرد قراءة الكود. يستخدم المحتالون التغوط أو التسمية المضللة لإخفاء الأعلام الحمراء.

-

تجربة المستخدم: يرى الضحايا حركة الأسعار ويعتقدون أن الرمز المميز يكتسب قيمة. ولكن عندما يحاولون الخروج ، تفشل بيع المعاملات أو تقتصر على ما يقرب من الصفر.

الخصائص الرئيسية لسحب السجادة:

-

آلية فخ: يستنزف المخادع تجمع السيولة ، مما يترك حامليهم غير قادرين على التجارة بأي قيمة حقيقية.

-

توقيت: يحدث الهجوم فجأة ، عادة بعد فترة من الضجيج واستثمار المستخدم.

-

الرؤية: من الصعب التنبؤ قبل حدوث ذلك ، على الرغم من أن علامات مثل التحكم المركزي أو السيولة غير المقفلة يمكن أن تكون إشارات تحذير.

-

تجربة المستخدم: انخفاض سعر الرمز المميز على الفور وبشكل كبير. على الرغم من أن البيع ممكن ، فقد فات الأوان ؛ اختفت القيمة.

فيما يلي جدول مقارنة يسلط الضوء على الاختلافات الرئيسية بين مصيبة السحب وسجاد السجادة:

مصائد تشفير المشفر الحديثة لتكون على دراية بها

ليس كل عمليات احتيال التشفير هي Onchain. يبدأ البعض بالأجهزة. كشفت قضية حديثة كيف أصبحت محفظة باردة مزيفة تم بيعها عبر Douyin (Tiktok الصيني) مصيبة في العصر الحديث. بدت المحفظة مصممة المصنع لكنها جاءت مسبقًا مع مفتاح خاص يسيطر عليه المحتالون سراً. بمجرد قيام المستخدم بتحويل الأموال ، سُرق أكثر من 6.9 مليون دولار في غضون ساعات.

يخدع هؤلاء “مصائد العسل” المستخدمين بأسعار مخفضة وشرعية مزيفة. وراء الكواليس ، يتم استخدام الأجهزة المعرضة للخطر وإعلانات الوسائط الاجتماعية لتشغيل عمليات سرقة من الدرجة المهنية.

قم دائمًا بشراء محافظ من المصادر الموثوقة ، وتهيئتها بنفسك ، وتجنب موزعي الطرف الثالث. تهديدات التشفير اليوم تتجاوز الكود ؛ أنها تستهدف الراحة والثقة والسلوك البشري.

هل تعلم؟ يمكنك الإبلاغ عن عمليات احتيال البيتكوين بسهولة منصات مثل Chainabuse للاحتيال العالمي على blockchain أو scamwatch إذا كنت مقرها في أستراليا.

كيف تكتشف عملية احتيال تشفير مصيبة

تم تصميم عمليات الاحتيال المشفرة Honeypot لخداع المستثمرين من خلال النظر إلى الفرص الحقيقية. مع عدد قليل من الشيكات ، يمكنك اكتشاف الأعلام الحمراء قبل أن تقع في الفخ. إليكم كيف:

-

اختبار البيع الصغيرة قبل الاستثمار الكبير: شراء مبلغ صغير ، ثم حاول بيعه على الفور. إذا فشل البيع أو تم حظره ، فمن المحتمل أن يكون مصيبة.

-

استخدم الماسحات الضوئية العقد الذكية: يمكن لأدوات مثل HoneyPot.is أو Token Sniffer أو Dextools علامة الفخاخ مثل وظائف البيع المعاق أو الضرائب الشديدة.

-

تحقق من وجود نشاط بيع حقيقي: إذا كان الرمز المميز لديه فقط شراء معاملات ولا توجد أدلة بيع من المحافظ العادية ، فهو علامة حمراء رئيسية.

-

احترس من ضرائب البيع بنسبة 100 ٪: بعض عمليات الاحتيال تخرج باستخدام رسوم المعاملات العالية للغاية. تحقق من الرمز المميز قبل الشراء.

-

لا تعتمد على عقود “التحقق”: العقد الذي تم التحقق منه يعني فقط أن الرمز مرئي ، وليس أنه آمن. المحتالون يتحققون من العقود لاكتساب الثقة.

-

كن حذرًا من الضجيج المفاجئ: إذا تم إطلاق رمز مميز للتو ويتجه بوعود غير واقعية ، توقف. الضجيج السريع هو تكتيك شائع.

هذه المقالة لا تحتوي على نصيحة استثمارية أو توصيات. تتضمن كل خطوة استثمار وتداول المخاطر ، ويجب على القراء إجراء أبحاثهم الخاصة عند اتخاذ قرار.