خسر المستثمر الملايين في عملية احتيال التصيد الخزلية USDT

في 26 مايو ، 2025 ، وقع مستثمر تشفير ضحية لسلسلة من هجمات التصيد الخزلية في Onchain. أعلنت شركة Crypto Compliance Cyvers أن الضحية خسر ما مجموعه 2.6 مليون دولار من العملات المشفرة.

بدأ كل شيء عندما أرسل المستخدم 843،000 Tether USDT (USDT) إلى عنوان آخر غير المستلم المقصود. بعد ثلاث ساعات فقط ، أرسل المستخدم 1.75 مليون دولار أمريكي إلى العنوان نفسه. النتيجة: كل ذلك فقد في ساعات.

ولكن كيف ارتكب المستخدم هذا الخطأ؟ وفقًا لـ Cyvers ، أصبح المستخدم هدفًا لعملية احتيال نقل القيمة الصفرية.

كيف يعمل عملية احتيال نقل القيمة الصفرية؟

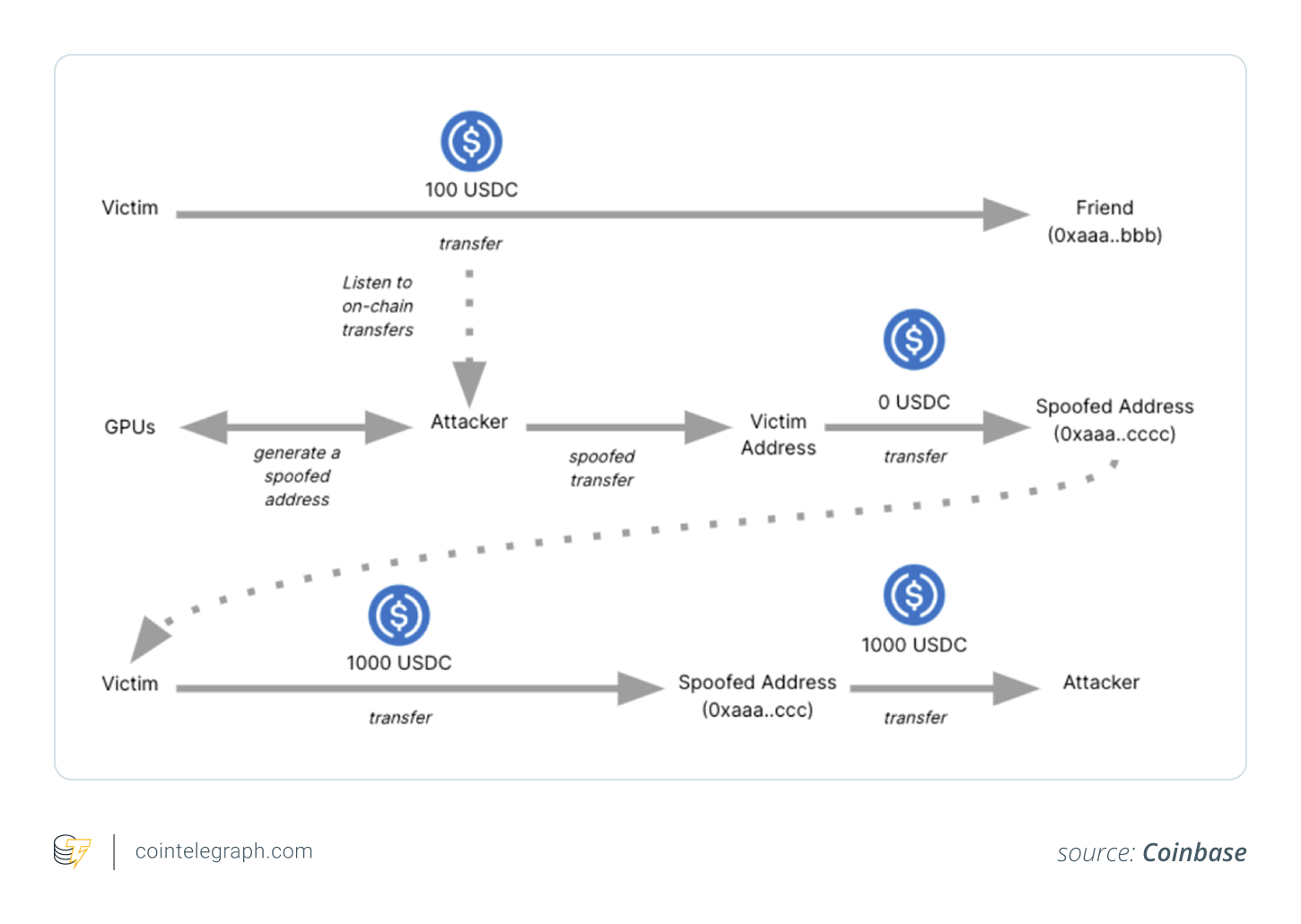

نقل القيمة الصفرية هو طريقة احتيال خادعة تستفيد من ارتباك المستخدم ويمكن تنفيذها بدون وصول خاص للمفتاح.

تتكون عناوين محفظة التشفير من شخصيات أبجدية رقمية. على الرغم من أن عدد الأحرف يختلف لكل blockchain ، إلا أنه لا يقل عن 26 عامًا. في حالة USDT ، فإنه يتراوح من 34 إلى 42.

يعد التعامل مع الشخصيات الطويلة والمتوهجة بشكل عشوائي مهمة مربكة ومحفوفة بالمخاطر قد تؤدي إلى خسائر شديدة في حالة الإملاءات الأخائية ، حيث لا يمكن عكس معاملات التشفير بسبب طبيعة blockchain غير القابلة للتغيير. لذلك ، يلجأ المستخدمون عادة إلى نسخ عناوين المحفظة عند إرسال العملات المشفرة.

في عمليات نقل النقل ذات القيمة الصفرية ، يسيء الجهات الفاعلة الخبيثة هذه الممارسة بالضبط. يبحثون من خلال المحفظة المستهدفة وتحديد العناوين التي تفاعلت معها. ثم يقوم المحتالون بإنشاء عنوان الغرور الذي يشارك نفس الأحرف الأولية والأخير بعنوان مفاعل وإرسال معاملة لا تحتوي على أي قيمة.

الفكرة هي وضع العنوان المزيف في تاريخ معاملة المحفظة المستهدفة. قد يقوم المستخدم الذين يتطلعون إلى إرسال Crypto إلى عنوان مألوف مرة أخرى ، بالتمرير مرة أخرى عبر المعاملات السابقة ونسخ عنوان المخادع المزيف بطريق الخطأ. ونتيجة لذلك ، يرسل المستخدم عن غير المعروف صفقة إلى المخادع دون أي وسيلة لاستعادة العملات المشفرة المفقودة.

يعد استغلال النقل الصفري مجرد تكتيك واحد للتسمم بالعناوين ، وهو مصطلح مظلة للاحتيال الذي يعتمد على الخداع ولا يتطلب من المهاجمين السيطرة على عبارات البذور أو المفاتيح الخاصة.

هل تعلم؟ يشبه مشهد عنوان التشفير الحالي عصر نظام الأسماء (DNS) للإنترنت. قبل DNS ، كان على المستخدمين كتابة عناوين IP العددية للوصول إلى مواقع الويب. هناك بعض حلول blockchain المتاحة التي تعمل بشكل مشابه لـ DNS وجعل عناوين محفظة قابلة للقراءة الإنسان ، مثل نظام الأسماء Ethereum (ENS).

تكتيكات أخرى للتسمم بالتشفير

يعد محاكاة العناوين المشروعة طريقة واسعة الاستخدام للتسمم بالعناوين ويمكن أيضًا تنفيذها عن طريق إرسال كميات قليلة من التشفير إلى العنوان المستهدف لاكتساب المصداقية.

يستخدم المحتالون أيضًا تكتيكات متطورة لمحفظة التشفير وتلك التي تمزجهم بطرق اختراق التشفير ، مثل:

- التمثيل: تعمل هذه الطريقة بشكل مشابه لنقل القيمة الصفرية ؛ الفرق هو أن المهاجمين يحاكيون كيانات ثقة عالية مثل شخصية عامة أو بروتوكول بدلاً من العناوين المحددة عشوائياً. يقومون بإنشاء عنوان الغرور الذي يشبه عنوان هذه الكيانات ويضعون العنوان المزيف في تاريخ معاملة محفظة الضحية لخداع المستخدمين الذين يلقيون فقط في بداية ونهاية العنوان. قد تصاحب استراتيجيات الهندسة الاجتماعية ، مثل الانتحال على وسائل التواصل الاجتماعي ، هذه الطريقة.

- رموز QR: يستغل هذا التكتيك راحة عناوين محفظة المسح عبر رموز QR عن طريق إنشاء تلك المزيفة. يقوم المحتالون بتوزيع رموز QR المزيفة هذه من خلال وسائل التواصل الاجتماعي أو التمسك بها في المواقع المادية لخداع المستخدمين غير المعتمدين. قد تؤدي رموز QR أيضًا إلى عناوين شبيهة بالعناوين المشروعة ، مما يجعل الكشف أكثر صعوبة.

- اعتراض من خلال البرامج الضارة: هذا النوع من التسمم بالعناوين ينطوي على اختراق البرامج الضارة. بمجرد أن يتمكن المهاجمون من تثبيت البرامج الضارة على جهاز الضحية ، يمكنهم اختطاف الحافظة واستبدال عنوان المحفظة النسخ بعنوانها الخاصة. يعج الضحية عنوان المهاجم ويرسل التشفير إليه بدلاً من المستلم المقصود.

- استغلال العقد الذكي: العقود الذكية المشفرة وغير المدققة غير المدققة عرضة لمعالجة التسمم. يمكن للمهاجمين الاستفادة من الأخطاء والعيوب في العقد ، مثل التحقق من صحة الإدخال وإعادة إدخالها غير لائق ، لخداع العقد لاستخدام عنوان مزيف أو تغيير متغير متوسط. نتيجة لذلك ، يمكن أن يرسل مستخدمو العقد التشفير إلى المهاجم بدلاً من العنوان الشرعي.

تكلفة هجمات التسمم بعناوين التشفير

تسمم التسمم في عام 2025 يكلف المستثمرين ملايين حتى الآن. شهد فبراير 1.8 مليون دولار من الخسائر ، بينما فقدت مارس 1.2 مليون دولار بسبب طريقة عملية الاحتيال المشفرة هذه. في مايو ، تجاوز حادثة واحدة الشهرين المذكورين أعلاه بخسارة بقيمة 2.6 مليون دولار.

تتكبدت الهجمات خسائر شديدة على blockchains الرئيسية مثل Ethereum و BNB. بين عامي 2022 و 2024 ، تم تسمم حوالي 17 مليون عنوان على Ethereum ، مع صفر هجمات النقل تشكل 7.2 مليون من العدد. من بين هؤلاء ، أصبحت 1738 محاولة ناجحة وتسببت في خسارة المستخدمين ما يقرب من 80 مليون دولار.

على مدار نفس الفترة ، ضربت سلسلة BNB ما يقرب من 230 مليون محاولة التسمم. عانى مستخدمو blockchain ما مجموعه 4.5 مليون دولار من الخسائر بسبب 4،895 هجمات ناجحة.

تكشف الأرقام أن التسمم المعالجة يمثل تهديدًا خطيرًا لا يمكن تجاهله. ولكن كيف يمكن للمستخدمين منع أن يكونوا ضحية لتكتيك الاحتيال هذا؟

كيف تبقى آمنة ضد تشفير هجمات التسمم

يعد التسمم بالتسمم بمثابة تهديد أمان متسلل Web3 الذي يصعب اكتشافه ، ولكن هناك بعض الاحتياطات التي يمكن للمستخدمين اتخاذها للبقاء آمنين.

بطبيعة الحال ، فإن إجراء السلامة الأكثر وضوحًا هو تحقيق العادة المزدوجة. تحقق دائمًا من عنوان محفظة المستلم بالكامل قبل توقيع معاملة.

بخلاف هذا ، يمكن للمستخدمين اتخاذ الاحتياطات ، مثل:

- باستخدام عناوين جديدة: إنشاء عناوين جديدة لكل معاملة. هذا يقلل من احتمال أن يصبحوا ضحية للمهاجمين الذين يتحققون من تاريخ المعاملة لتنفيذ التصيد المشفر.

- الحفاظ على عناوين المحفظة الخاصة: الامتناع عن مشاركة عناوين محفظتك علنًا. هذه العناوين هي أهداف أسهل للجهات الفاعلة الخبيثة.

- تجاهل المعاملات الصغيرة: كن حذرًا بشأن عمليات نقل التشفير الصغيرة. هناك فرصة جيدة لتصدي محاولات التسمم.

- باستخدام محافظ التشفير الآمنة: استخدم محفظة ذات سمعة طيبة مع ميزات حماية التصيد. تُعلم بعض المحافظ عناوين مشبوهة أو تنبهك عند لصق عنوان عملية احتيال معروفة.

- التحديثات التالية: مراقبة تنبيهات الاحتيال blockchain. توفر المنصات التي تركز على أمان Web3 ، مثل Cyvers و Peckshield و Certik ، وكذلك الشخصيات المعروفة مثل ZachxBT ، تنبيهات في الوقت المناسب حول عمليات الاحتيال والاختراقات والنشاط المشبوه الذي يمكن أن يساعد المستخدمين على تجنب التفاعل مع عناوين محاكاة ساخرة.

- عناوين التحقق: تحقق يدويًا عناوين المحفظة عند مسح رموز QR. تجنب مسحها من مصادر غير موثوق بها هو أيضًا إجراء فعال.

- باستخدام برنامج مكافحة الفيروسات: قم بتثبيت ملحقات البرامج المضادة للبرامج والمستعرض. يمكن لأدوات مثل واقي المحفظة أو عملية الاحتيال أن تمنع البرامج النصية المعروفة والمواقع المزيفة.

- النظر في أنظمة الأسماء: استخدم حلول نظام تسمية blockchain كلما أمكن ذلك. يعد التعامل مع العناوين القابلة للقراءة البشرية خيارًا أكثر أمانًا يقلل بشكل كبير من احتمال التسمم بالعناوين.

- باستخدام عقود ذكية آمنة: استخدم العقود الذكية المدققة والمختبرة بدقة لمنع أن تكون ضحية للاستغلال.