يتم تضمين وكلاء الذكاء الاصطناعى في Crypto بشكل متزايد في المحافظ ، والروبوتات التجارية ومساعدي Onchain التي تتم أتمتة المهام واتخاذ القرارات في الوقت الفعلي.

على الرغم من أنه ليس إطارًا قياسيًا حتى الآن ، إلا أن بروتوكول سياق النموذج (MCP) يظهر في قلب العديد من هذه العوامل. إذا كان لدى blockchains عقود ذكية لتحديد ما يجب أن يحدث ، فإن وكلاء الذكاء الاصطناعي لديهم MCPs لتقرير كيف يمكن أن تحدث الأشياء.

يمكن أن يكون بمثابة طبقة التحكم التي تدير سلوك وكيل الذكاء الاصطناعى ، مثل الأدوات التي يستخدمها ، والرمز الذي يتم تشغيله وكيفية الاستجابة لمدخلات المستخدم.

تنشئ نفس المرونة أيضًا سطحًا قويًا للهجوم يمكن أن يسمح للمكونات الإضافية الضارة بتجاوز الأوامر أو مدخلات البيانات السامة أو عوامل الخداع في تنفيذ تعليمات ضارة.

تعرض ناقلات MCP Attack المشكلات الأمنية لوكالة الذكاء الاصطناعى

وفقًا لفانك ، تجاوز عدد وكلاء الذكاء الاصطناعى في صناعة التشفير 10000 بحلول نهاية عام 2024 ، ومن المتوقع أن يصل إلى أعلى مليون في عام 2025.

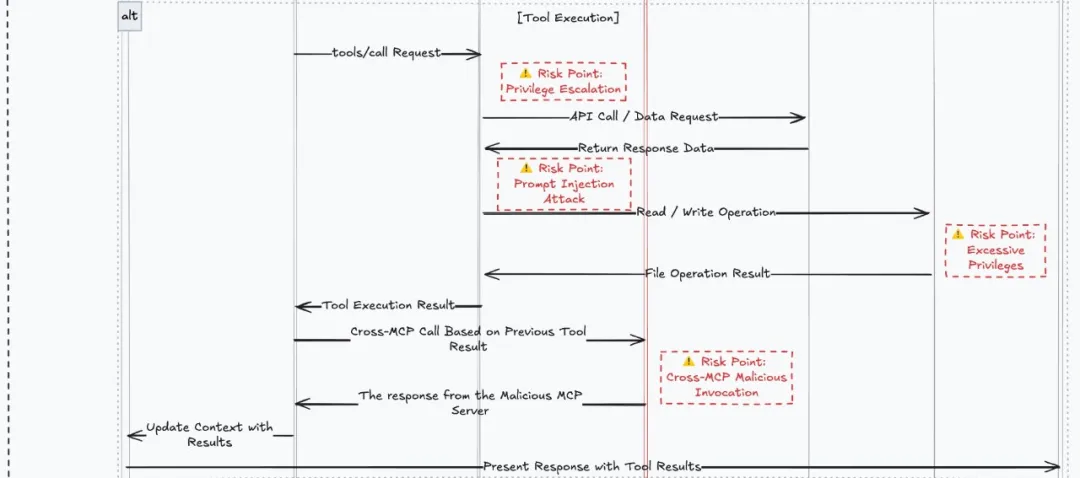

اكتشفت شركة الأمن Slowmist أربعة متجهات هجوم محتملة يحتاج المطورون إلى البحث عنها. يتم تسليم كل ناقل هجوم من خلال مكون إضافي ، وهو ما يوسع الوكلاء المستندون إلى MCP قدراتهم ، سواء كان ذلك سحب بيانات الأسعار أو تنفيذ المهام أو أداء مهام النظام.

-

تسمم البيانات: هذا الهجوم يجعل المستخدمين يقومون بخطوات مضللة. إنه يعالج سلوك المستخدم ، ويخلق تبعيات خاطئة ، ويدرج المنطق الخبيث في وقت مبكر من العملية.

-

هجوم حقن JSON: يسترجع هذا البرنامج المساعد بيانات من مصدر محلي (محتمل ضار) عبر مكالمة JSON. يمكن أن يؤدي إلى تسرب البيانات أو معالجة الأوامر أو تجاوز آليات التحقق من الصحة عن طريق تغذية المدخلات الملوثة بالعامل.

-

تجاوز الوظيفة التنافسية: هذه التقنية تتجاوز وظائف النظام الشرعي مع رمز ضار. إنه يمنع العمليات المتوقعة من الحدوث وتضمين تعليمات محتضرة ، وتعطيل منطق النظام وإخفاء الهجوم.

-

هجوم مكالمات MCP المتقاطع: يستحث هذا المكون الإضافي عامل AI للتفاعل مع الخدمات الخارجية غير المحددة من خلال رسائل الخطأ المشفرة أو المطالبات الخادعة. يوسع سطح الهجوم من خلال ربط أنظمة متعددة ، مما يخلق فرصًا لمزيد من الاستغلال.

هذه ناقلات الهجوم ليست مرادفًا لتسمم نماذج الذكاء الاصطناعى نفسها ، مثل GPT-4 أو Claude ، والتي يمكن أن تتضمن إفساد بيانات التدريب التي تشكل المعلمات الداخلية للنموذج. الهجمات التي أظهرتها عوامل AI المستهدفة البطيئة-وهي أنظمة مبنية على النماذج-تعمل على المدخلات في الوقت الفعلي باستخدام الإضافات والأدوات وبروتوكولات التحكم مثل MCP.

متعلق ب: مستقبل الحكم الذاتي الرقمي: وكلاء الذكاء الاصطناعي في التشفير

“تسمم نموذج الذكاء الاصطناعى يتضمن حقن بيانات ضارة في عينات تدريب ، والتي تصبح مضمونة بعد ذلك في معلمات النموذج”. “على النقيض من ذلك ، فإن تسمم العوامل و MCPs ينبع بشكل أساسي من معلومات ضارة إضافية تم تقديمها خلال مرحلة تفاعل النموذج.”

وقال “أنا شخصياً أعتقد (تسمم الوكلاء) مستوى التهديد ونطاق الامتياز أعلى من نظام التسمم الذاتي المستقل”.

MCP في عوامل الذكاء الاصطناعى تهديد للتشفير

لا يزال تبني عملاء MCP و AI جديدًا نسبيًا في التشفير. حدد Slowmist ناقلات الهجوم من مشاريع MCP التي تم إصدارها مسبقًا ، والتي خففت من الخسائر الفعلية للمستخدمين النهائيين.

ومع ذلك ، فإن مستوى التهديد في نقاط الضعف الأمنية MCP حقيقية للغاية ، وفقًا لمونستر ، الذي استذكر التدقيق الذي قد يكون فيه الضعف قد أدى إلى تسرب رئيسي خاص – وهي محنة كارثية لأي مشروع أو مستثمر تشفير ، حيث يمكن أن تمنح السيطرة الكاملة على الأصول للجهات الفاعلة غير المقيدة.

“في اللحظة التي تفتح فيها نظامك على الإضافات الثالثة ، فإنك تقوم بتوسيع سطح الهجوم إلى ما وراء سيطرتك” ، قال Guy Itzhaki ، الرئيس التنفيذي لشركة أبحاث التشفير Fhenix ، لـ Cointelegraph.

متعلق ب: الذكاء الاصطناعى لديه مشكلة ثقة-يمكن لتكنولوجيا الحفاظ على الخصوصية اللامركزية إصلاحها

“يمكن أن تكون الإضافات بمثابة مسارات تنفيذ الكود الموثوق بها ، في كثير من الأحيان دون صندوق الرمل المناسب. هذا يفتح الباب لامتياز تصعيد ، حقن التبعية ، وتجاوز الوظيفة – أسوأ من ذلك كله – تسرب البيانات الصامتة” ، أضاف.

تأمين طبقة الذكاء الاصطناعى قبل فوات الأوان

بناء بسرعة ، كسر الأشياء – ثم الحصول على اختراق. هذا هو المخاطر التي يواجهها المطورون الذين يدفعون الأمان إلى الإصدار الثاني ، وخاصة في بيئة أونشين في Crypto.

أكثر الأخطاء شيوعًا التي يرتكبها بناة هي الافتراض أنهم قادرون على الطيران تحت الرادار لفترة من الوقت وتنفيذ تدابير أمنية في التحديثات اللاحقة بعد الإطلاق. هذا وفقا لليزا لاي ، المدير التنفيذي لمؤسسة سرية.

وقالت لـ Cointelegraph: “عندما تقوم ببناء أي نظام قائم على المكون الإضافي اليوم ، خاصةً إذا كان في سياق Crypto ، وهو عام وأونشين ، يجب عليك بناء الأمن أولاً وكل شيء آخر ثانيًا”.

يوصي خبراء الأمن البطيء للمطورين بتطبيق التحقق الصارم المكوّن الإضافي ، وفرض تطهير المدخلات ، وتطبيق أقل مبادئ الامتياز ، ومراجعة سلوك الوكيل بانتظام.

قال بصوت عالٍ إنه “ليس من الصعب” تنفيذ هذه الشيكات الأمنية لمنع الحقن الخبيثة أو التسمم بالبيانات ، فقط “مملة وتستغرق وقتًا طويلاً” – سعر ضئيل للدفع لتأمين صناديق التشفير.

نظرًا لأن عملاء الذكاء الاصطناعى يوسعون بصمتهم في البنية التحتية للتشفير ، لا يمكن المبالغة في الحاجة إلى الأمان الاستباقي.

قد يفتح إطار MCP إمكانيات جديدة قوية لهؤلاء الوكلاء ، ولكن بدون درابزين قوي حول الإضافات وسلوك النظام ، يمكن أن يتحولوا من مساعدين مفيدين إلى ناقلات الهجوم ، ووضع محافظ التشفير والصناديق والبيانات للخطر.

مجلة: الرموز الرموز Crypto AI 34 ٪ ، لماذا تشاتغبت مثل هذا القبلة: AI Eye