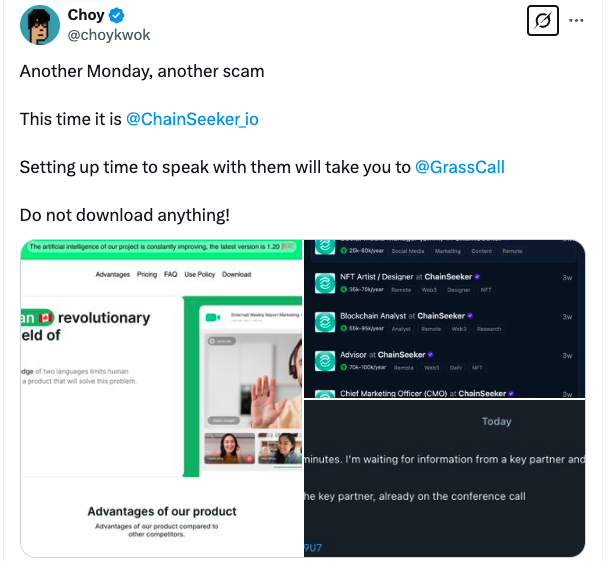

يقال إن محتالو الهندسة الاجتماعية يستخدمون عروض عمل مزيفة وتطبيق جديد محمّل للبرامج الضارة يسمى “GrassCall” لتثبيت برنامج سرقة المعلومات الذي يبحث عن محافظ التشفير للتصريف.

ذكرت BleepingComputer في 26 فبراير أن الممثلين وراء عملية الاحتيال قد تخلى الآن عن المخطط ، مع مواقع الويب وحسابات LinkedIn المرتبطة بالاحتيال الذي تم إنزاله كما تحدث مئات الأشخاص المستهدفون – بعض الذين قالوا إن لديهم محافظهم المشفرة مداهمة بعد تنزيل Grasscall.

يقال إن مجموعة الجريمة الإلكترونية التي تتخذ من روسيا مقراً لها “Crazy Evil” وراء عملية الاحتيال ، والتي تتكون من أخصائيي الهندسة الاجتماعية ، المعروفين باسم “فريق المتتبع” ، والذين يركزون على سرقة التشفير.

ذكرت شركة الأمن السيبراني أن Future أفادت في يناير أنها ربطت “أكثر من عشرة عمليات احتيال نشطة على وسائل التواصل الاجتماعي” إلى Crazy Evil ، والتي قالت “يضحك صراحة مساحة العملة المشفرة مع سحر الرمح المفصل”.

يبدو أن أحد عمليات احتيال Crazy Evil ، المسمى Gatherum ، بمثابة تكرار سابق من Grasscall لأنه يتنكر كتطبيق للاجتماع المشابه بنفس الشعار والعلامة التجارية.

عثر CointElegraph على حساب X يسمى “Vibecall” بنفس الشعار والعلامات التجارية مثل Gatherum و GrassCall. يبدو أن الحساب أصبح نشطًا في منتصف فبراير على الرغم من تاريخ إنشاء يونيو 2022.

مقارنة جنبًا إلى جنب لحسابات Gatherum و Vibecall's X. المصدر: x

وبحسب ما ورد تضمن مخطط Crazy Evil شركة تشفير مزيفة تدعى “Sain Seeker” ، والتي تحتوي على العديد من حسابات وسائل التواصل الاجتماعي التي أنشأت قوائم وظائف على LinkedIn وعلى مواقع البحث عن وظيفة Web3 الشهيرة Cryptojobslist و Wellfound.

تم إرسال أولئك الذين تقدموا بطلب للحصول على الوظائف بريدًا إلكترونيًا من الشركة يطلب منهم الاتصال رئيس التسويق في Telegram ، الذي سيطلب من الهدف تنزيل تطبيق Grasscall الضار من موقع الويب تحت سيطرة المجموعة ، والذي تم تنظيفه الآن.

مصدر: تشوي

العشرات من مشاركات X و LinkedIn من الباحثين عن عمل التي شاهدتها CointElegraph روى التقدم بطلب للحصول على دور في سلسلة الباحثين فقط لإرسال الرابط الضار.

“لقد تم تمرير هذا الاحتيال بشكل جيد للغاية-كان لديهم موقع ويب ، LinkedIn و X ملفات تعريف ، الموظفين المدرجين في القائمة” ، نشر مستخدم Linkedin Cristian Ghita على المنصة في 26 فبراير بعد التقدم بطلب للحصول على دور مع الشركة.

“بدا شرعيًا من جميع الزوايا تقريبًا. حتى أن أداة مؤتمرات الفيديو لها وجود معقول عبر الإنترنت تقريبًا “.

متعلق ب: يقوم المتسللون بصنع مشاريع جيثب مزيفة لسرقة التشفير: Kaspersky

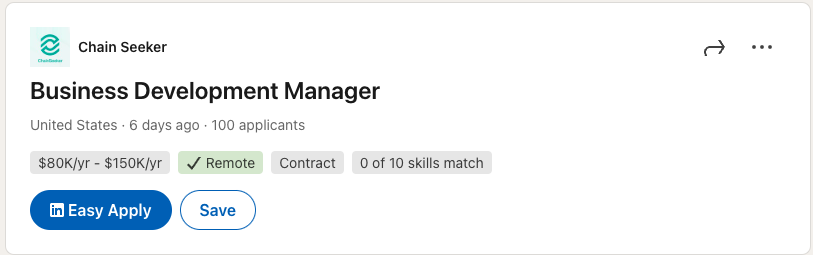

تم إسقاط الإعلانات الوظيفية التي نشرتها Sain Seeker في الغالب من خلال مواقع مجلس الوظائف المختلفة ، باستثناء واحدة لا تزال نشطة على LinkedIn في وقت كتابة هذا التقرير.

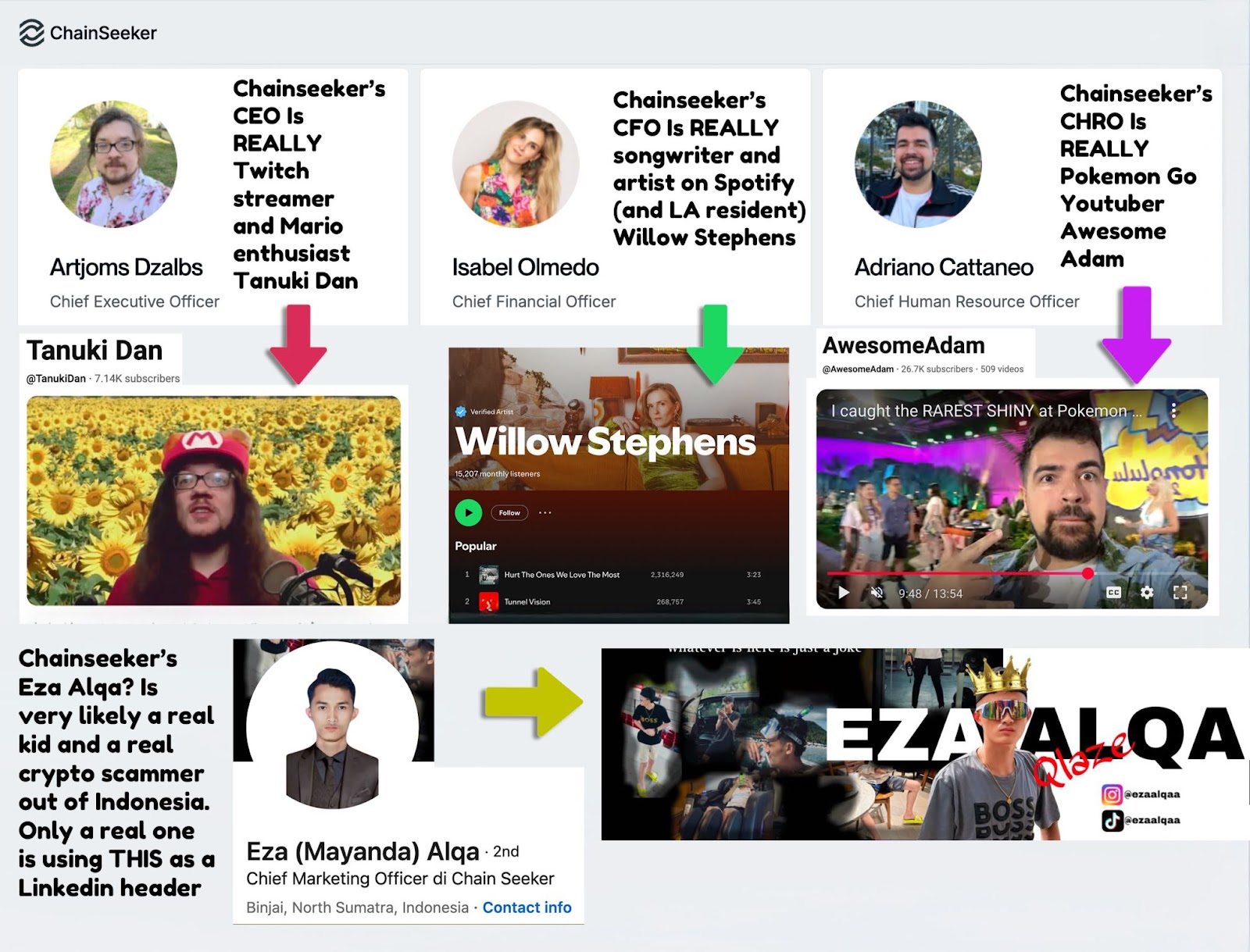

يعد عرض العمل من Sain Seeker ما يصل إلى 150،000 دولار سنويًا لدور مدير تطوير الأعمال. المصدر: LinkedIn

يسرد موقع على شبكة الإنترنت لسلسلة السلسلة أحد المديرين الماليين يدعى إيزابيل أولميدو ومدير الموارد البشرية يدعى Adriano Cattaneo ، وكلاهما تم مسح صفحته LinkedIn. كان حساب تحت اسم Artjoms Dzalbs لا يزال نشطًا ولاحظ نفسه كرئيس تنفيذي للشركة.

وجد مستخدم LinkedIn Riley Robbins أن الفريق التنفيذي الباحث عن السلسلة المفترض استخدم شكل مختلف الشخصيات عبر الإنترنت. مصدر: رايلي روبنز/ليندين

في تقريرها الشهر الماضي ، تحذير المستقبل المسجلون من التجار والموظفون المميزون (NFT) غير القابل للانتهاك (NFT) وأخصائيي الألعاب “أهداف رئيسية”.

نصح العديد من المستخدمين على X و LinkedIn بأولئك الذين يعتقدون أنهم يتأثرون بالبرامج الضارة Grasscall لاستخدام جهاز غير مصاب بتغيير كلمات المرور ونقل المشفرات إلى محافظ جديدة كإجراء وقائي.

مجلة: خدعة محفظة راببي وهمية مرتبطة بدولة الرئيس التنفيذي لشركة دبي للتشفير والعديد من الضحايا